Хакеры, взломы, вирусы

Модератор: Модераторы

-

Ikoss7314

Хакеры, взломы, вирусы

Prozorro приглашает к сотрудничеству "белых" хакеров

Система Prozorro обновляет программу поиска уязвимостей Bug Bounty на постоянной основе с целью защиты государственной системы закупок от кибератак. Oб этом сообщается на сайте Prozorro.

Как отмечается, белый хакинг признан одним из самых популярных и действенных способов обнаружения уязвимостей в ИТ-системах.

"Нам не привыкать к изменениям, поэтому в 2019 году мы провели пилотный Bug Bounty на уровне центральной базы данных и стали одними из первых государственных предприятий, которые это сделали. В 2020 году мы решили запустить программу поиска уязвимостей Bug Bounty на постоянной основе для всей ИТ- системы. Однако с началом полномасштабного вторжения нам пришлось ее приостановить. На сегодняшний день вопрос защиты государственной системы закупок от кибератак имеет высокий приоритет, поэтому мы восстанавливаем проект", - отметили в Prozorro.

Участие в программе Bug Bounty добровольно. Хантер получает денежное вознаграждение за уязвимости, подтвержденные администратором электронной системы и площадками, являющимися частью электронной системы закупок и участвующими в программе Bug Bounty.

Вознаграждение участнику устанавливается в соответствии с уровнем сложности (критичности) уязвимости, которую он нашел в работе электронной системы закупок.

Система Prozorro обновляет программу поиска уязвимостей Bug Bounty на постоянной основе с целью защиты государственной системы закупок от кибератак. Oб этом сообщается на сайте Prozorro.

Как отмечается, белый хакинг признан одним из самых популярных и действенных способов обнаружения уязвимостей в ИТ-системах.

"Нам не привыкать к изменениям, поэтому в 2019 году мы провели пилотный Bug Bounty на уровне центральной базы данных и стали одними из первых государственных предприятий, которые это сделали. В 2020 году мы решили запустить программу поиска уязвимостей Bug Bounty на постоянной основе для всей ИТ- системы. Однако с началом полномасштабного вторжения нам пришлось ее приостановить. На сегодняшний день вопрос защиты государственной системы закупок от кибератак имеет высокий приоритет, поэтому мы восстанавливаем проект", - отметили в Prozorro.

Участие в программе Bug Bounty добровольно. Хантер получает денежное вознаграждение за уязвимости, подтвержденные администратором электронной системы и площадками, являющимися частью электронной системы закупок и участвующими в программе Bug Bounty.

Вознаграждение участнику устанавливается в соответствии с уровнем сложности (критичности) уязвимости, которую он нашел в работе электронной системы закупок.

TVIZI - Кино и телевидение

Доступные пакеты TVIZI

1 плейлист - 2 устройства, без привязки к IP

Базовый пакет 2.5 $/месяц

Спортивный пакет 1 $/месяц

VIP пакет 3 $/месяц

➤ Перейти на TVIZI

1 плейлист - 2 устройства, без привязки к IP

Базовый пакет 2.5 $/месяц

Спортивный пакет 1 $/месяц

VIP пакет 3 $/месяц

IPTV от IPTV.ONLINE

Просмотр ваших любимых телепередач с любого устройства в любой точке мира.

1500+ каналов в SD, HD и 4K качестве.

Более 70 тысяч фильмов и сериалов доступно в медиатеке.

Пакеты IPTV.ONLINE

Базовый - 2.49$

Взрослый - 0.99$

Спортивный - 0.99$

VIP ALL - 3.49$

➤ Перейти на IPTV.ONLINE

1500+ каналов в SD, HD и 4K качестве.

Более 70 тысяч фильмов и сериалов доступно в медиатеке.

Пакеты IPTV.ONLINE

Базовый - 2.49$

Взрослый - 0.99$

Спортивный - 0.99$

VIP ALL - 3.49$

-

Ikoss7314

Хакеры, взломы, вирусы

Бразильский хакер рассказал на суде, что экспрезидент Болсонару подстрекал его взломать электронные избирательные ящики

Бразильский хакер заявил на слушаниях в Конгрессе, что тогдашний президент Жаир Болсонару хотел, чтобы он взломал электронную систему голосования страны, чтобы выявить ее предполагаемые недостатки перед президентскими выборами 2022 года. Об этом пишет АP.

Хакер Делгатти не предоставил никаких доказательств своего заявления парламентской следственной комиссии в Бразилии. Но его подробные показания вызывают новые обвинения против бывшего лидера Болсонару, которого расследуют за его роль в беспорядках 8 января в столице Бразилии.

Хакер рассказал, что лично встречался с Болсонаро 10 августа 2022 года в президентской резиденции. Встреча длилась от 90 минут до двух часов. Он сказал лидеру, что не может взломать электронную систему голосования, поскольку она не подключена к Интернету.

Адвокаты Болсонаро заявили в своем заявлении, что будут принимать судебные меры против Делгатти, которого они обвиняют в «предоставлении ложной информации и обвинениях без каких-либо доказательств».

Расследования против Болсонару могут лишить его права участвовать в следующей президентской гонке или привести к лишению свободы.

Бразильский хакер заявил на слушаниях в Конгрессе, что тогдашний президент Жаир Болсонару хотел, чтобы он взломал электронную систему голосования страны, чтобы выявить ее предполагаемые недостатки перед президентскими выборами 2022 года. Об этом пишет АP.

Хакер Делгатти не предоставил никаких доказательств своего заявления парламентской следственной комиссии в Бразилии. Но его подробные показания вызывают новые обвинения против бывшего лидера Болсонару, которого расследуют за его роль в беспорядках 8 января в столице Бразилии.

Хакер рассказал, что лично встречался с Болсонаро 10 августа 2022 года в президентской резиденции. Встреча длилась от 90 минут до двух часов. Он сказал лидеру, что не может взломать электронную систему голосования, поскольку она не подключена к Интернету.

Адвокаты Болсонаро заявили в своем заявлении, что будут принимать судебные меры против Делгатти, которого они обвиняют в «предоставлении ложной информации и обвинениях без каких-либо доказательств».

Расследования против Болсонару могут лишить его права участвовать в следующей президентской гонке или привести к лишению свободы.

-

Ikoss7314

Хакеры, взломы, вирусы

Крупная кибератака парализовала работу 10 телескопов в Чили и на Гавайях

В начале августа на сеть телескопов в Чили и на Гавайях, которыми управляет координационный центр наземной астрономии NOIRLab Национального научного фонда США (NSF), была проведена кибератака. Угроза была настолько серьёзной, что персонал вынужден был закрыть удалённый доступ ко всей сети от Чили до Гавайев. Телескопы могли быть физически повреждены и эта брешь всё ещё не закрыта. Все дистанционные наблюдения прекращены. Наука встала на паузу.

Об инциденте центр NOIRLab сообщил 1 августа. Его компьютерные системы позволяют астрономам дистанционно управлять множеством других наземных оптических телескопов помимо сети управления телескопами «Джемени».

Непосредственно был атакован телескоп Gemini North («Джемени Север») Обсерватории Джемини на Гавайях (его 8,1-метровый близнец находится в Чили). «Быстрая реакция группы кибербезопасности NOIRLab и группы наблюдения позволила предотвратить повреждение обсерватории», — говорится в пресс-релизе центра. Телескоп в Чили также был отключён от сети в целях безопасности.

Но уже 9 августа центр объявил об отключении также сегмента компьютерной сети Среднемасштабных обсерваторий (MSO) на Серро-Тололо и Серро-Пачон в Чили. Это сделало невозможными удалённые наблюдения на 4-метровом телескопе имени Виктора Бланко (Víctor M. Blanco) и телескопе SOAR (Southern Astrophysical Research Telescope). Тем самым NOIRLab остановила наблюдения и на восьми других телескопах в Чили.

NOIRLab не сообщила никаких подробностей о случившемся даже своим сотрудникам. В центре отказались ответить на запрос Science о том, не является ли этот инцидент атакой типа «выкуп», когда хакеры требуют деньги за возврат информации или контроля над объектом. Представитель NOIRLab сообщил Science, что сотрудники центра, занимающиеся информационными технологиями, «работают круглосуточно, чтобы вернуть телескопы в небо».

В отсутствии дистанционного доступа наблюдения можно вести по старинке: сидя ночами в кресле перед окулярами или приборами телескопов. Но персонал телескопов «сбился с ног», обслуживая заявки учёных. Пока проблема не решена, а что-то прогнозировать в условиях тотальной секретности, которой придерживается NOIRLab, невозможно, научные группы формируют коллективы из аспирантов для дальних командировок для непосредственной работы на местах.

Кто и зачем атаковал сеть обсерваторий, неизвестно. Это могло быть чистой случайностью, не исключают специалисты. Но очевидно, что открытость научных сетей, без которой трудно работать глобально, сыграла с научным сообществом злую шутку. И с этим определённо что-то придётся делать.

В начале августа на сеть телескопов в Чили и на Гавайях, которыми управляет координационный центр наземной астрономии NOIRLab Национального научного фонда США (NSF), была проведена кибератака. Угроза была настолько серьёзной, что персонал вынужден был закрыть удалённый доступ ко всей сети от Чили до Гавайев. Телескопы могли быть физически повреждены и эта брешь всё ещё не закрыта. Все дистанционные наблюдения прекращены. Наука встала на паузу.

Об инциденте центр NOIRLab сообщил 1 августа. Его компьютерные системы позволяют астрономам дистанционно управлять множеством других наземных оптических телескопов помимо сети управления телескопами «Джемени».

Непосредственно был атакован телескоп Gemini North («Джемени Север») Обсерватории Джемини на Гавайях (его 8,1-метровый близнец находится в Чили). «Быстрая реакция группы кибербезопасности NOIRLab и группы наблюдения позволила предотвратить повреждение обсерватории», — говорится в пресс-релизе центра. Телескоп в Чили также был отключён от сети в целях безопасности.

Но уже 9 августа центр объявил об отключении также сегмента компьютерной сети Среднемасштабных обсерваторий (MSO) на Серро-Тололо и Серро-Пачон в Чили. Это сделало невозможными удалённые наблюдения на 4-метровом телескопе имени Виктора Бланко (Víctor M. Blanco) и телескопе SOAR (Southern Astrophysical Research Telescope). Тем самым NOIRLab остановила наблюдения и на восьми других телескопах в Чили.

NOIRLab не сообщила никаких подробностей о случившемся даже своим сотрудникам. В центре отказались ответить на запрос Science о том, не является ли этот инцидент атакой типа «выкуп», когда хакеры требуют деньги за возврат информации или контроля над объектом. Представитель NOIRLab сообщил Science, что сотрудники центра, занимающиеся информационными технологиями, «работают круглосуточно, чтобы вернуть телескопы в небо».

В отсутствии дистанционного доступа наблюдения можно вести по старинке: сидя ночами в кресле перед окулярами или приборами телескопов. Но персонал телескопов «сбился с ног», обслуживая заявки учёных. Пока проблема не решена, а что-то прогнозировать в условиях тотальной секретности, которой придерживается NOIRLab, невозможно, научные группы формируют коллективы из аспирантов для дальних командировок для непосредственной работы на местах.

Кто и зачем атаковал сеть обсерваторий, неизвестно. Это могло быть чистой случайностью, не исключают специалисты. Но очевидно, что открытость научных сетей, без которой трудно работать глобально, сыграла с научным сообществом злую шутку. И с этим определённо что-то придётся делать.

-

Ikoss7314

Хакеры, взломы, вирусы

Хакеры распространяют вредоносное ПО, маскируя его под ИИ Google Bard

Хакеры разместили рекламу в Google для распространения вредоносного программного обеспечения. Они пытались замаскироваться под официальный портал искусственного интеллекта Google Bard.

Исследователи по цифровой безопасности из компании ESET первым обратили внимание на подозрительные объявления. Эксперты заметили, что реклама в поисковой системе, которая якобы предлагает воспользоваться ИИ, написана с орфографическими и грамматическими ошибками. А стилистика не соответствовала стандартам Google.

Как выяснили специалисты, объявления перенаправляют на сайт дублинской фирмы rebrand.ly. На страницах портала действительно размещена информация о Bard. Однако его посещение с авторизованной учетной записи в браузере может привести к утечке персональных данных.

А еще реклама содержит кнопку загрузки. Если нажать на нее, на ПК появится файл, который замаскирован под личное пространство Google Drive. Оказалось, что это вредоносная программа под названием GoogleAIUpdate.rar.

По словам исследователя ESET Томаса Улеманна, рекламные объявления, замаскированные под Google Bard, все еще продолжают появляться в поисковой выдаче в разных вариациях. Эксперт назвал новую попытку взлома одной из самых масштабных такого рода.

Хакеры разместили рекламу в Google для распространения вредоносного программного обеспечения. Они пытались замаскироваться под официальный портал искусственного интеллекта Google Bard.

Исследователи по цифровой безопасности из компании ESET первым обратили внимание на подозрительные объявления. Эксперты заметили, что реклама в поисковой системе, которая якобы предлагает воспользоваться ИИ, написана с орфографическими и грамматическими ошибками. А стилистика не соответствовала стандартам Google.

Как выяснили специалисты, объявления перенаправляют на сайт дублинской фирмы rebrand.ly. На страницах портала действительно размещена информация о Bard. Однако его посещение с авторизованной учетной записи в браузере может привести к утечке персональных данных.

А еще реклама содержит кнопку загрузки. Если нажать на нее, на ПК появится файл, который замаскирован под личное пространство Google Drive. Оказалось, что это вредоносная программа под названием GoogleAIUpdate.rar.

По словам исследователя ESET Томаса Улеманна, рекламные объявления, замаскированные под Google Bard, все еще продолжают появляться в поисковой выдаче в разных вариациях. Эксперт назвал новую попытку взлома одной из самых масштабных такого рода.

- vladimir1949

- Сообщения: 4940

- Зарегистрирован: 20 июл 2023, 12:16

- Откуда: СРСР

- Благодарил (а): 12828 раз

- Поблагодарили: 6901 раз

Хакеры, взломы, вирусы

Количество DDoS-атак на российскую IT-инфраструктуру удвоилось

25.08.2023 [13:30],

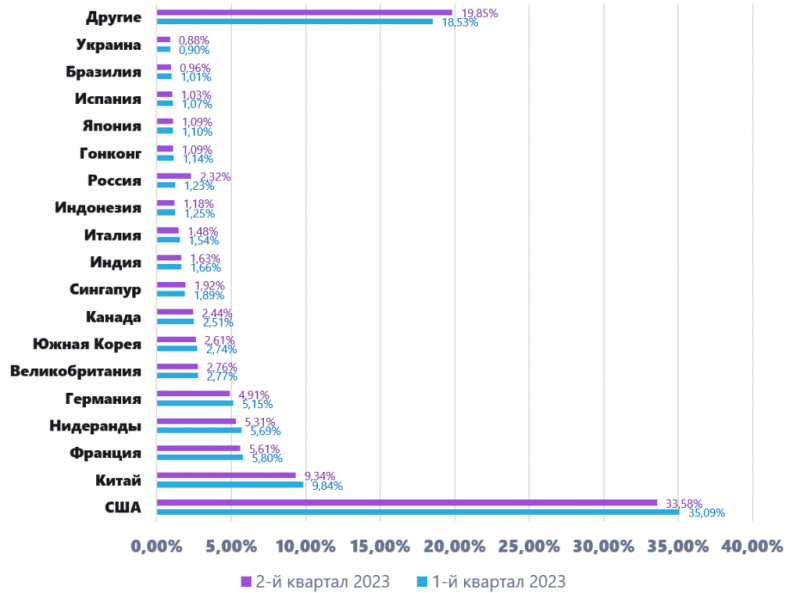

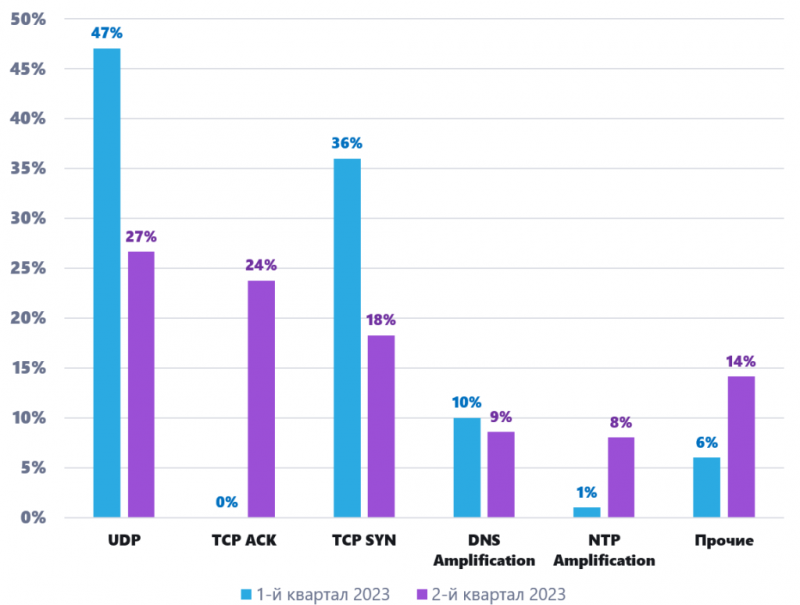

Россия по итогам II квартала 2023 года оказалась на девятом месте в мире по общему количеству зарегистрированных DDoS-атак. Как сообщает компания «Гарда», ситуация в данной сфере значительно ухудшилась. В период с апреля по июнь включительно на российскую IT-инфраструктуру пришлось 2,3 % от общего числа DDoS-атак в мире. Это в два раза больше по сравнению с I четвертью текущего года.

25.08.2023 [13:30],

Россия по итогам II квартала 2023 года оказалась на девятом месте в мире по общему количеству зарегистрированных DDoS-атак. Как сообщает компания «Гарда», ситуация в данной сфере значительно ухудшилась. В период с апреля по июнь включительно на российскую IT-инфраструктуру пришлось 2,3 % от общего числа DDoS-атак в мире. Это в два раза больше по сравнению с I четвертью текущего года.

► Показать

-

Aleksandr58

Хакеры, взломы, вирусы

За «смертельным» взломом шлюзов безопасности Barracuda ESG стоит китайская кибергруппировка

30.08.2023

Компании Mandiant (принадлежит Google Cloud) и Barracuda Networks, по сообщению ресурса ComputerWeekly, подтвердили, что взлом шлюзов Barracuda Email Security Gateway (ESG) осуществили китайские хакеры, действующие в интересах правительственных структур КНР. В июне Barracuda Networks проинформировала клиентов о том, что устранить дыру невозможно, а поэтому затронутые шлюзы необходимо попросту выкинуть.

30.08.2023

Компании Mandiant (принадлежит Google Cloud) и Barracuda Networks, по сообщению ресурса ComputerWeekly, подтвердили, что взлом шлюзов Barracuda Email Security Gateway (ESG) осуществили китайские хакеры, действующие в интересах правительственных структур КНР. В июне Barracuda Networks проинформировала клиентов о том, что устранить дыру невозможно, а поэтому затронутые шлюзы необходимо попросту выкинуть.

► Показать

- vladimir1949

- Сообщения: 4940

- Зарегистрирован: 20 июл 2023, 12:16

- Откуда: СРСР

- Благодарил (а): 12828 раз

- Поблагодарили: 6901 раз

Хакеры, взломы, вирусы

Хакеры из Северной Кореи украли пятую часть всей похищенной преступниками криптовалюты в этом году

06.09.2023 [16:15]

Согласно новому исследованию TRM Labs, в период с января по 18 августа 2023 года связанные с Северной Кореей хакеры украли криптовалюту на $200 млн, что составляет более 20 % всей похищенной злоумышленниками криптовалюты в этом году. По мнению экспертов TRM Labs, похищенные средства используются для реализации военных программ правительства КНДР.

Для кражи криптовалюты хакеры используют различные способы: фишинговые атаки и атаки на цепочки поставок, а также взлом инфраструктуры, включая компрометацию приватного ключа или Seed-фразы, говорится в отчёте TRM Labs.

06.09.2023 [16:15]

Согласно новому исследованию TRM Labs, в период с января по 18 августа 2023 года связанные с Северной Кореей хакеры украли криптовалюту на $200 млн, что составляет более 20 % всей похищенной злоумышленниками криптовалюты в этом году. По мнению экспертов TRM Labs, похищенные средства используются для реализации военных программ правительства КНДР.

Для кражи криптовалюты хакеры используют различные способы: фишинговые атаки и атаки на цепочки поставок, а также взлом инфраструктуры, включая компрометацию приватного ключа или Seed-фразы, говорится в отчёте TRM Labs.

► Показать

- vladimir1949

- Сообщения: 4940

- Зарегистрирован: 20 июл 2023, 12:16

- Откуда: СРСР

- Благодарил (а): 12828 раз

- Поблагодарили: 6901 раз

Хакеры, взломы, вирусы

Личные данные клиентов «МТС Банка» попали в открытый доступ — в банке считают, что ничего страшного не случилось

07.09.2023 [23:33]

Неизвестный хакер выложил в открытый доступ данные клиентов «МТС Банка», сообщил Telegram-канал «Утечки информации» российского сервиса разведки уязвимостей и утечек данных, а также мониторинга мошеннических ресурсов в даркнете DLBI. Утёкшие данные содержатся в трёх файлах в формате .csv.

Источник изображения: Pixabay

В одном из этих файлов с 1 млн строк содержатся персональные данные клиентов, включая ФИО, дату рождения, пол, номер ИНН, гражданство. В другом файле, содержащем 3,1 млн строк, указаны данные о банковских картах клиентов, включая тип карты (дебетовая, кредитная, корпоративная), частичную информацию о её номере (6 первых и 4 последних цифры), даты выпуска и завершения срока действия карты. В третьем файле указаны 1,8 млн уникальных номеров телефонов клиентов, 50 тыс. уникальных адресов электронной почты и числовые идентификаторы. Хакер сообщил, что у него имеется полная база из 21 млн строк.

07.09.2023 [23:33]

Неизвестный хакер выложил в открытый доступ данные клиентов «МТС Банка», сообщил Telegram-канал «Утечки информации» российского сервиса разведки уязвимостей и утечек данных, а также мониторинга мошеннических ресурсов в даркнете DLBI. Утёкшие данные содержатся в трёх файлах в формате .csv.

Источник изображения: Pixabay

В одном из этих файлов с 1 млн строк содержатся персональные данные клиентов, включая ФИО, дату рождения, пол, номер ИНН, гражданство. В другом файле, содержащем 3,1 млн строк, указаны данные о банковских картах клиентов, включая тип карты (дебетовая, кредитная, корпоративная), частичную информацию о её номере (6 первых и 4 последних цифры), даты выпуска и завершения срока действия карты. В третьем файле указаны 1,8 млн уникальных номеров телефонов клиентов, 50 тыс. уникальных адресов электронной почты и числовые идентификаторы. Хакер сообщил, что у него имеется полная база из 21 млн строк.

► Показать

- vladimir1949

- Сообщения: 4940

- Зарегистрирован: 20 июл 2023, 12:16

- Откуда: СРСР

- Благодарил (а): 12828 раз

- Поблагодарили: 6901 раз

Хакеры, взломы, вирусы

«Лаборатория Касперского»: бэкдор три года распространялся под видом легитимного установщика ПО для Linux

Эксперты «Лаборатории Касперского» обнаружили вредоносную кампанию с использованием Free Download Manager, которая длилась более трёх лет. В ходе атаки легитимное ПО для установки приложений использовалось для распространения бэкдора на устройства под управлением ОС Linux. Жертвы заражались при попытке загрузить программное обеспечение с официального сайта Free Download Manager, что указывает на потенциальную атаку на цепочку поставок. Некоторые образцы вредоносного ПО, использованного в этой кампании, впервые были выявлены в 2013 г. Атаки были зафиксированы в Бразилии, Китае, Саудовской Аравии и России.

Эксперты «Лаборатории Касперского» обнаружили вредоносную кампанию с использованием Free Download Manager, которая длилась более трёх лет. В ходе атаки легитимное ПО для установки приложений использовалось для распространения бэкдора на устройства под управлением ОС Linux. Жертвы заражались при попытке загрузить программное обеспечение с официального сайта Free Download Manager, что указывает на потенциальную атаку на цепочку поставок. Некоторые образцы вредоносного ПО, использованного в этой кампании, впервые были выявлены в 2013 г. Атаки были зафиксированы в Бразилии, Китае, Саудовской Аравии и России.

► Показать

-

Aleksandr58

Хакеры, взломы, вирусы

Хакеры за неделю взломали две крупнейшие сети казино в Лас-Вегасе

14.09.2023

Во вторник группа киберпреступников, называющая себя ALPHV/BlackCat, нарушила работу сети казино MGM Resorts. Хакеры утверждают, что добыли чувствительную информацию и требуют выкуп, но компания пока платить отказывается. А сеть казино Caesars Entertainment якобы заплатила «десятки миллионов долларов» хакерам, угрожавшим обнародовать украденную информацию, в том числе данные клиентов. Взлом совершила группировка Scattered Spider, хотя ALPHV также настаивает на своей причастности.

14.09.2023

Во вторник группа киберпреступников, называющая себя ALPHV/BlackCat, нарушила работу сети казино MGM Resorts. Хакеры утверждают, что добыли чувствительную информацию и требуют выкуп, но компания пока платить отказывается. А сеть казино Caesars Entertainment якобы заплатила «десятки миллионов долларов» хакерам, угрожавшим обнародовать украденную информацию, в том числе данные клиентов. Взлом совершила группировка Scattered Spider, хотя ALPHV также настаивает на своей причастности.

► Показать

Кто сейчас на конференции

Сейчас этот форум просматривают: нет зарегистрированных пользователей и 2 гостя