Энтузиаст настаивает, что в его действиях не было преступных намерений — он является одним из работающих по всему миру экспертов, кто выявляет уязвимости моделей ИИ. Технологические компании в погоне за прибылью явно поспешили представить их общественности, а хакеры утверждают, что бесплатно делают работу на благо разработчиков и пользователей систем. Эти специалисты преуспели в составлении запросов, позволяющих обойти ограничения, которые разработчики ИИ установили для безопасности своих продуктов — чат-боты при получении таких запросов начинают генерировать опасный контент, намеренно распространять дезинформацию, публиковать персональные данные граждан и писать вредоносный код.

С OpenAI, Meta✴ и Google уже работают подобные специалисты, которые проводят стресс-тестирование моделей ИИ перед их выпуском — но это не всегда эффективно, и уже сформировался рынок стартапов в области безопасности больших языковых моделей. В 2022 году стартапы в области безопасности ИИ привлекли $70 млн, а на следующий год — уже $213 млн. Регулирующие органы стран по всему миру пытаются вмешаться, чтобы ограничить исходящую от моделей ИИ угрозу. «Закон об ИИ» уже приняли в ЕС, аналогичные проекты готовят власти Великобритании и Сингапура. В августе законодатели Калифорнии намереваются проголосовать за законопроект, который потребует от работающих в штате разработчиков ИИ, включая Meta✴, Google и OpenAI, гарантий, что те не разрабатывают моделей с «опасными возможностями». «Этим критериям отвечают все [модели]», — парирует Pliny.

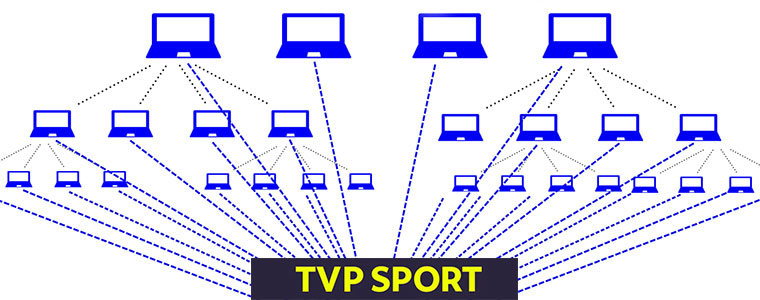

Неэтичные хакеры уже давно создали изменённые версии больших языковых моделей, например, WormGPT и FraudGPT — они продаются в даркнете за $90. Такие системы помогают в осуществлении кибератак, написании вирусов или создании адресных фишинговых кампаний. Есть и другие модели: EscapeGPT, BadGPT, DarkGPT и Black Hat GPT. Одни хакеры пользуются системами без защитных механизмов; другие прицельно проводят атаки на существующие модели — эта деятельность переросла в новое ремесло, а советы для обхода ограничений можно найти в Reddit или Discord. Стратегии взлома сильно различаются: в одних случаях ограничения обходят при помощи синонимов запрещённых слов, в других — прибегают к более изощрённым атакам.

В прошлом году учёные Университета Карнеги — Меллона и Центра безопасности искусственного интеллекта предложили универсальный способ взлома моделей ИИ посредством манипуляций с весами — параметрами, определяющими их работу. Исследователи компании Anthropic смогли взломать ИИ, просто забросав его вопросами, то есть злоупотребив свойственным современным системам большим контекстным окном. Нынешние ИИ представляются довольно мощными, но их взлом пока не влечёт катастрофических рисков. Но чем больше человек будет им доверять, чем значительнее будут эти риски. Это подтвердили эксперты израильской компании DeepKeep, которые заставили старую открытую модель Meta✴ Llama 2 выдать персональные данные пользователей.

Соображениями безопасности в Meta✴ объясняют свою стратегию публикации исходного кода своих моделей — это позволяет большому числу экспертов находить в них уязвимости. OpenAI и Google сами постоянно обучают свои модели более эффективной защите от эксплойтов и злонамеренных действий пользователей. Anthropic же придерживается промежуточной позиции, призывая коллег расширить обмен информацией и исследовать различные типы атак.