LINUX

Модератор: Модераторы

nike v

TVIZI - Кино и телевидение

Доступные пакеты TVIZI

1 плейлист - 2 устройства, без привязки к IP

Базовый пакет 2.5 $/месяц

Спортивный пакет 1 $/месяц

VIP пакет 3 $/месяц

➤ Перейти на TVIZI

1 плейлист - 2 устройства, без привязки к IP

Базовый пакет 2.5 $/месяц

Спортивный пакет 1 $/месяц

VIP пакет 3 $/месяц

IPTV от IPTV.ONLINE

Просмотр ваших любимых телепередач с любого устройства в любой точке мира.

1500+ каналов в SD, HD и 4K качестве.

Более 70 тысяч фильмов и сериалов доступно в медиатеке.

Пакеты IPTV.ONLINE

Базовый - 2.49$

Взрослый - 0.99$

Спортивный - 0.99$

VIP ALL - 3.49$

➤ Перейти на IPTV.ONLINE

1500+ каналов в SD, HD и 4K качестве.

Более 70 тысяч фильмов и сериалов доступно в медиатеке.

Пакеты IPTV.ONLINE

Базовый - 2.49$

Взрослый - 0.99$

Спортивный - 0.99$

VIP ALL - 3.49$

- vladimir1949

- Сообщения: 4940

- Зарегистрирован: 20 июл 2023, 12:16

- Откуда: СРСР

- Благодарил (а): 12828 раз

- Поблагодарили: 6893 раза

LINUX

В ядро Linux хотят внедрить «фишку», которой не было в нем 33 года

Huawei озвучил предложение по внедрению в ядро Linux новый для него режим «песочницы». Такой режим есть, например, в Windows – он позволяет запускать изолированную версию ОС внутри основной операционки, чтобы без опаски открывать потенциально опасные файлы и страницы документа. «Песочницы» в Linux не было никогда, хотя он существует с 1991 г.

Китай на страже безопасности Linux

Китайский техногигант Huawei предложил встроить в ядро Linux новый режим «песочницы» (Sandbox Mode), чтобы повысить уровень его безопасности, пишет портал GizChina. Такой режим добавляют в операционные системы или в отдельные программы для возможности работы в изолированной среде и безбоязненного запуска опасного кода, веб-страниц или файлов.

Huawei озвучил предложение по внедрению в ядро Linux новый для него режим «песочницы». Такой режим есть, например, в Windows – он позволяет запускать изолированную версию ОС внутри основной операционки, чтобы без опаски открывать потенциально опасные файлы и страницы документа. «Песочницы» в Linux не было никогда, хотя он существует с 1991 г.

Китай на страже безопасности Linux

Китайский техногигант Huawei предложил встроить в ядро Linux новый режим «песочницы» (Sandbox Mode), чтобы повысить уровень его безопасности, пишет портал GizChina. Такой режим добавляют в операционные системы или в отдельные программы для возможности работы в изолированной среде и безбоязненного запуска опасного кода, веб-страниц или файлов.

► Показать

Huawei хочет, чтобы «песочница» в ядре Linux открывала доступ только к определенным адресам памяти при выполнении их кода. За счет этого потенциальные уязвимости при их эксплуатации злоумышленниками не смогут повлиять на работоспособность ядра.

Интегрировать «песочницу» в ядро Linux Huawei хочет серией патчей. По задумке компании, они добавят в нее целевой API и архитектурно-независимую инфраструктуру режима Sandbox.

Достучаться до Торвальдса

Huawei очень активно продвигает свою идею с созданием «песочницы» внутри Linux. Сотрудник компании Петр Тесарик (Petr Tesarik) устроил массовую рассылку писем компаниям – контрибьюторам Linux с этим предложением.

Тесарик отправил сообщения, по меньшей мере, в AMD и Intel. Часть писем ушли в Samsung, Oracle, немецкую SUSE, которая развивает одноименный дистрибутив Linux, а также непосредственно в Linux Foundation.

В своем письме он назвал основной целью внедрения режима «песочницы» сокращение влияния потенциальных ошибок безопасности памяти в коде ядра путем разбиения ядра на части. API SBM позволяет запускать каждый компонент в изолированной среде выполнения. В частности, области памяти, используемые как входы и/или выходы, в «песочнице» будут изолированы от остального ядра и окружены защитными страницами.

Создать то, чего никогда не было

На момент выхода материала не было известно, получил ли сам Линус Торвальдс (Linus Torvalds), создатель Linux письмо Huawei, и как лично он относится к идее внедрения «песочницы» в ядро Linux. Но нельзя не отметить, что Linux сам по себе существует не первый год и даже не первый десяток лет.

Релиз первой стабильной версии ядра Linux пришелся на 1991 г. За прошедшие с того момента 33 года «песочница» так и не была добавлена в него.

Пока нельзя сказать, что именно препятствовало этому – может, Торвальдс не видит в ней смысла, может, подходящую ее реализацию пока никто из сообщества разработчиков не создал, или же, что тоже вполне вероятно, ранее подобная идея попросту не озвучивалась.

Есть и еще один вариант – работа над добавлением «песочницы» идет, но слишком медленно. Несмотря на то, что в последние несколько лет темпы развития ядра Linux значительно выросли, и стабильные его версии выходят несколько раз в год, некоторые его компоненты модифицируются крайне медленно.

Например, в Linux десятилетиями существовала поддержка процессоров Intel семейства i486, которые та выпускала на протяжении 28 лет. Однако к настоящему времени они давно устарели, но Линус Торвальдс лишь в конце 2022 г. задумался об удалении их поддержки из ядра Linux.

Тем временем, «песочница» как таковая уже давно встраивается в операционные системы, хотя и не всегда непосредственно в ядро. Такая опция есть, к примеру, в Windows 11, хотя она и отключена по умолчанию. Если ее активировать. То можно получить своего рода систему в системе – полностью изолированную отдельную ОС, в которой можно безопасно запускать документы и файлы. Если в них скрыто вредоносное ПО, например, шифровальщик, то за пределы «песочницы» он не выберется.

Интегрировать «песочницу» в ядро Linux Huawei хочет серией патчей. По задумке компании, они добавят в нее целевой API и архитектурно-независимую инфраструктуру режима Sandbox.

Достучаться до Торвальдса

Huawei очень активно продвигает свою идею с созданием «песочницы» внутри Linux. Сотрудник компании Петр Тесарик (Petr Tesarik) устроил массовую рассылку писем компаниям – контрибьюторам Linux с этим предложением.

Тесарик отправил сообщения, по меньшей мере, в AMD и Intel. Часть писем ушли в Samsung, Oracle, немецкую SUSE, которая развивает одноименный дистрибутив Linux, а также непосредственно в Linux Foundation.

В своем письме он назвал основной целью внедрения режима «песочницы» сокращение влияния потенциальных ошибок безопасности памяти в коде ядра путем разбиения ядра на части. API SBM позволяет запускать каждый компонент в изолированной среде выполнения. В частности, области памяти, используемые как входы и/или выходы, в «песочнице» будут изолированы от остального ядра и окружены защитными страницами.

Создать то, чего никогда не было

На момент выхода материала не было известно, получил ли сам Линус Торвальдс (Linus Torvalds), создатель Linux письмо Huawei, и как лично он относится к идее внедрения «песочницы» в ядро Linux. Но нельзя не отметить, что Linux сам по себе существует не первый год и даже не первый десяток лет.

Релиз первой стабильной версии ядра Linux пришелся на 1991 г. За прошедшие с того момента 33 года «песочница» так и не была добавлена в него.

Пока нельзя сказать, что именно препятствовало этому – может, Торвальдс не видит в ней смысла, может, подходящую ее реализацию пока никто из сообщества разработчиков не создал, или же, что тоже вполне вероятно, ранее подобная идея попросту не озвучивалась.

Есть и еще один вариант – работа над добавлением «песочницы» идет, но слишком медленно. Несмотря на то, что в последние несколько лет темпы развития ядра Linux значительно выросли, и стабильные его версии выходят несколько раз в год, некоторые его компоненты модифицируются крайне медленно.

Например, в Linux десятилетиями существовала поддержка процессоров Intel семейства i486, которые та выпускала на протяжении 28 лет. Однако к настоящему времени они давно устарели, но Линус Торвальдс лишь в конце 2022 г. задумался об удалении их поддержки из ядра Linux.

Тем временем, «песочница» как таковая уже давно встраивается в операционные системы, хотя и не всегда непосредственно в ядро. Такая опция есть, к примеру, в Windows 11, хотя она и отключена по умолчанию. Если ее активировать. То можно получить своего рода систему в системе – полностью изолированную отдельную ОС, в которой можно безопасно запускать документы и файлы. Если в них скрыто вредоносное ПО, например, шифровальщик, то за пределы «песочницы» он не выберется.

vladimir1949

- vladimir1949

- Сообщения: 4940

- Зарегистрирован: 20 июл 2023, 12:16

- Откуда: СРСР

- Благодарил (а): 12828 раз

- Поблагодарили: 6893 раза

LINUX

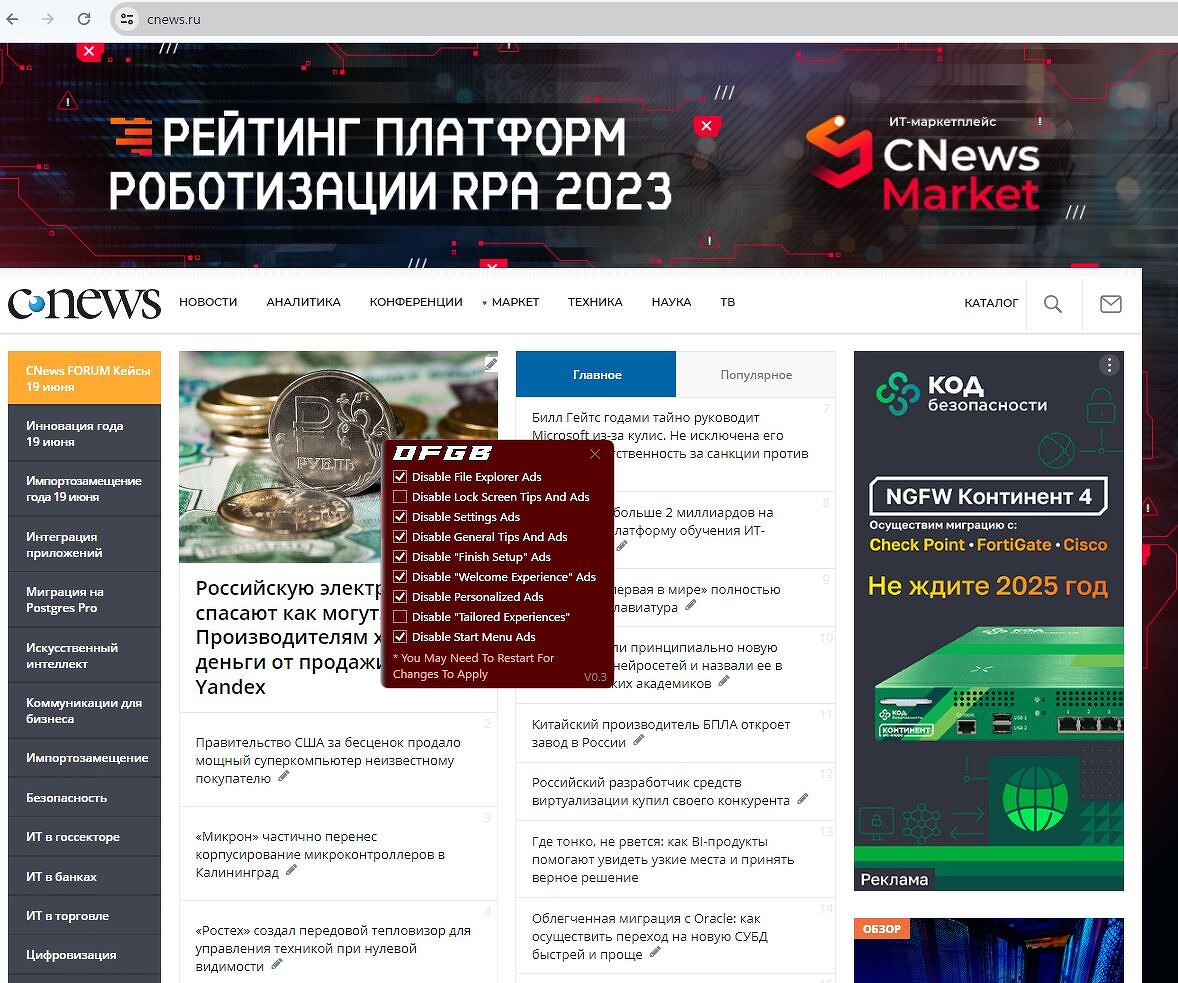

Пользователь Linux создала бесплатную утилиту для мгновенного удаления всей рекламы из ОС Windows

Программист, работающая в Arch Linux, написала программу, которая придется по нраву всем пользователям Windows 11. Крошечная и при этом бесплатная утилита вычищает всю рекламу в Windows в том числе неудаляемую, коей с каждым обновлением становится все больше. Приложение размещено на GitHub, словно в насмешку над Microsoft – она купила этот сервис шесть лет назад.

Бескорыстная помощь

Пользователь Arch Linux под псевдонимом Maddy выложила на GitHub крошечную (всего 220 КБ) программу под громким и не совсем приличным названием Oh Fuck Go Back (OFGB), единственное предназначение которой – избавление ОС Windows 11 от рекламы, пишет Tom’s Hardware. OFGB вместе с исходным кодом выложена на сервисе GitHub, с 2018 г. находящегося под крылом Microsoft.

Программист, работающая в Arch Linux, написала программу, которая придется по нраву всем пользователям Windows 11. Крошечная и при этом бесплатная утилита вычищает всю рекламу в Windows в том числе неудаляемую, коей с каждым обновлением становится все больше. Приложение размещено на GitHub, словно в насмешку над Microsoft – она купила этот сервис шесть лет назад.

Бескорыстная помощь

Пользователь Arch Linux под псевдонимом Maddy выложила на GitHub крошечную (всего 220 КБ) программу под громким и не совсем приличным названием Oh Fuck Go Back (OFGB), единственное предназначение которой – избавление ОС Windows 11 от рекламы, пишет Tom’s Hardware. OFGB вместе с исходным кодом выложена на сервисе GitHub, с 2018 г. находящегося под крылом Microsoft.

► Показать

Название программы означает, что после выполнения ее функций Windows 11 будет такой же, как, например, два года назад, когда она только появилась. На тот момент в ней еще не было такого большого количества рекламы, коей становится все больше. Например, в конце апреля 2024 г. Microsoft встроила раздражающий спам прямо в меню «Пуск», чем вызвала лавину недовольных комментариев пользователей.

Интерфейс программы максимально прост и лаконичен

Автор программы, зная об основных отличиях пользователей Windows от тех, кто предпочитает Linux, не стал усложнять интерфейс своего творения. По сути, от владельца ПК требуется лишь выбрать тип рекламы для удаления – все остальное утилита сделает автоматически.

Тотальная зачистка

На момент выхода материала программа OFGB существовала в версии 0.3. Этот альфа-релиз уже умеет удалять спам в меню «Пуск» и «Проводнике» – компонентах Windows, с которыми пользователи взаимодействуют чаще всего.

Также есть возможность навсегда избавить себя и свой ПК от назойливой рекламы в «Параметрах» – оснастке, которой Microsoft годами пытается заменить классическую «Панель управления». Иногда Windows 11 показывает рекламу прямо на экране блокировки, но OFGB умеет бороться и с ней.

Всего на момент выпуска материала OFGB предлагала девять вариантов рекламы в Windows, с которыми она может справиться. Для наиболее качественного результата потребуется перезагрузить компьютер. Также это крошечное приложение дает наглядное представление о том, как много рекламы напичкано в Windows – системе, которая распространяется отнюдь не бесплатно. То есть Microsoft пытается выжать из нее максимум прибыли – сначала продать саму систему пользователям, затем заставить их платить за обновления после истечения срока техподдержки и параллельно собирать деньги с рекламодателей и спамить пользователей, которые уже принесли ей деньги.

В мае 2024 г. CNews писал, что истинным руководителем Microsoft по сей день остается ее основатель Билл Гейтс (Bill Gates) – он находится в тени, но без него важные решения в компании не принимаются. Не исключено, что превращение Windows 11 в рекламную площадку было реализовано с его «благословения».

Программа, которая нужна всем

За каждым из пунктов программы OFGB скрывается функция правки реестра. Как пишет Tom’s Hardware, утилита бережно редактирует его, избавляя пользователей от этой заботы и снижая риск его повреждения в результате неправильных действий до нуля.

Это больше не Windows. Теперь это интерфейс для доставки рекламы пользователям

OFGB мгновенно обрела популярность среди пользователей Windows. Помогли ей в этом три фактора – максимальная простота использования, бесплатность и «сарафанное радио». Утилите посвящено несколько тем на Reddit, а также ее широко обсуждают в заблокированной в России социальной сети Х (ранее Twitter).

Всего за несколько дней количество пользователей OFGB стало измеряться тысячами.

Помощь каждому

Эксперты портала Tom’s Hardware связались с автором OFGB и задали ей несколько вопросов. «Я думаю, что самое важное, что сделал этот инструмент – он заставил людей говорить о рекламе и ее месте в платном программном обеспечении, таком как Windows», заявила создатель OFGB.

Maddy подчеркнула, что ее творение «заставляет людей задуматься об альтернативном программном обеспечении, таком как Linux» (is getting people to consider taking a look at alternative software like Linux). Возможно, здесь имелось в виду то, что в Linux-дистрибутивах меньше рекламы, но, тем не менее, она в них присутствует. К примеру, CNews сообщал о спаме в Ubuntu – самом популярном дистрибутиве Linux.

Эксперты портала спросили Maddy, почему, будучи пользователем Linux, она почувствовала необходимость создать утилиту для Windows. Ответ звучал так: «Меня все больше и больше раздражала реклама в случайных местах, и я решила попытаться найти простое решение. Наткнувшись на .reg-файл Шона Бринка (Shawn Brink), я нашла ответ. Затем я решила, что он мог бы быть доступен большему количеству людей, если бы существовал графический интерфейс, чтобы менее технически подкованные люди могли легко устанавливать ключи реестра, не нуждаясь в каких-либо знаниях реестра».

На вопрос экспертов, вернется ли Maddy когда-нибудь на Windows был получен такой ответ: «Windows давно потеряла меня из-за добавления все большего количества телеметрии, рекламы и отсутствия легко настраиваемых параметров».

Интерфейс программы максимально прост и лаконичен

Автор программы, зная об основных отличиях пользователей Windows от тех, кто предпочитает Linux, не стал усложнять интерфейс своего творения. По сути, от владельца ПК требуется лишь выбрать тип рекламы для удаления – все остальное утилита сделает автоматически.

Тотальная зачистка

На момент выхода материала программа OFGB существовала в версии 0.3. Этот альфа-релиз уже умеет удалять спам в меню «Пуск» и «Проводнике» – компонентах Windows, с которыми пользователи взаимодействуют чаще всего.

Также есть возможность навсегда избавить себя и свой ПК от назойливой рекламы в «Параметрах» – оснастке, которой Microsoft годами пытается заменить классическую «Панель управления». Иногда Windows 11 показывает рекламу прямо на экране блокировки, но OFGB умеет бороться и с ней.

Всего на момент выпуска материала OFGB предлагала девять вариантов рекламы в Windows, с которыми она может справиться. Для наиболее качественного результата потребуется перезагрузить компьютер. Также это крошечное приложение дает наглядное представление о том, как много рекламы напичкано в Windows – системе, которая распространяется отнюдь не бесплатно. То есть Microsoft пытается выжать из нее максимум прибыли – сначала продать саму систему пользователям, затем заставить их платить за обновления после истечения срока техподдержки и параллельно собирать деньги с рекламодателей и спамить пользователей, которые уже принесли ей деньги.

В мае 2024 г. CNews писал, что истинным руководителем Microsoft по сей день остается ее основатель Билл Гейтс (Bill Gates) – он находится в тени, но без него важные решения в компании не принимаются. Не исключено, что превращение Windows 11 в рекламную площадку было реализовано с его «благословения».

Программа, которая нужна всем

За каждым из пунктов программы OFGB скрывается функция правки реестра. Как пишет Tom’s Hardware, утилита бережно редактирует его, избавляя пользователей от этой заботы и снижая риск его повреждения в результате неправильных действий до нуля.

Это больше не Windows. Теперь это интерфейс для доставки рекламы пользователям

OFGB мгновенно обрела популярность среди пользователей Windows. Помогли ей в этом три фактора – максимальная простота использования, бесплатность и «сарафанное радио». Утилите посвящено несколько тем на Reddit, а также ее широко обсуждают в заблокированной в России социальной сети Х (ранее Twitter).

Всего за несколько дней количество пользователей OFGB стало измеряться тысячами.

Помощь каждому

Эксперты портала Tom’s Hardware связались с автором OFGB и задали ей несколько вопросов. «Я думаю, что самое важное, что сделал этот инструмент – он заставил людей говорить о рекламе и ее месте в платном программном обеспечении, таком как Windows», заявила создатель OFGB.

Maddy подчеркнула, что ее творение «заставляет людей задуматься об альтернативном программном обеспечении, таком как Linux» (is getting people to consider taking a look at alternative software like Linux). Возможно, здесь имелось в виду то, что в Linux-дистрибутивах меньше рекламы, но, тем не менее, она в них присутствует. К примеру, CNews сообщал о спаме в Ubuntu – самом популярном дистрибутиве Linux.

Эксперты портала спросили Maddy, почему, будучи пользователем Linux, она почувствовала необходимость создать утилиту для Windows. Ответ звучал так: «Меня все больше и больше раздражала реклама в случайных местах, и я решила попытаться найти простое решение. Наткнувшись на .reg-файл Шона Бринка (Shawn Brink), я нашла ответ. Затем я решила, что он мог бы быть доступен большему количеству людей, если бы существовал графический интерфейс, чтобы менее технически подкованные люди могли легко устанавливать ключи реестра, не нуждаясь в каких-либо знаниях реестра».

На вопрос экспертов, вернется ли Maddy когда-нибудь на Windows был получен такой ответ: «Windows давно потеряла меня из-за добавления все большего количества телеметрии, рекламы и отсутствия легко настраиваемых параметров».

vladimir1949

- vladimir1949

- Сообщения: 4940

- Зарегистрирован: 20 июл 2023, 12:16

- Откуда: СРСР

- Благодарил (а): 12828 раз

- Поблагодарили: 6893 раза

LINUX

ИИ входит в телеприставки

10.05.2024 16:15

Искусственный интеллект (ИИ) интегрирован в программное обеспечение приставок Linux с операционной системой Enigma2 (E2). На первых устройствах пользователи могут использовать расширенные функции, которые предлагает AI.

Это был лишь вопрос времени, когда искусственный интеллект также будет влиять на поведение приставок, которые предложат зрителям новые функции.

Независимая группа Dreambox 4U выпустила тестовую версию программного обеспечения OpenATV 7.4 для ресиверов Enigma2, включающую возможность перевода субтитров DVB или телетекста на телеканалах в режиме реального времени с использованием искусственного интеллекта.

Ресиверы Vu+ первыми реализовали трансляцию субтитров в реальном времени.

В Интернете появились тестовые версии программного обеспечения OpenATv 7.4. На первом этапе только для некоторых ресиверов марки Vu+ - в настоящее время моделей DUO 4K SE, DUO 4K, ZERO 4K, UNO 4K SE, Ultimo 4K, UNO 4K, SOLO 4K и ZERO. Ожидается, что позже он появится и для приставок других производителей. Версии неофициальные, созданы независимой группой, не связанной с OpenATV — Dreambox 4U.

▲ Рис. 1 — Экран с настройками AI Subtitle в польской версии меню Enigma 2 в образе OpenATV 7.4

Обратите внимание, что это ранняя версия и содержит некоторые ошибки. Пользователи форума SAT-4-ALL описывают, что лучше всего функция работает на немецких каналах, иногда срабатывает с задержкой или субтитры обрезаются (субтитры остаются на экране).

Пробную версию «OpenATV 7.4 AI Subtitle» для выбранных моделей ресиверов Vu+ можно загрузить с сайта dreambox4u.com .

10.05.2024 16:15

Искусственный интеллект (ИИ) интегрирован в программное обеспечение приставок Linux с операционной системой Enigma2 (E2). На первых устройствах пользователи могут использовать расширенные функции, которые предлагает AI.

Это был лишь вопрос времени, когда искусственный интеллект также будет влиять на поведение приставок, которые предложат зрителям новые функции.

Независимая группа Dreambox 4U выпустила тестовую версию программного обеспечения OpenATV 7.4 для ресиверов Enigma2, включающую возможность перевода субтитров DVB или телетекста на телеканалах в режиме реального времени с использованием искусственного интеллекта.

Ресиверы Vu+ первыми реализовали трансляцию субтитров в реальном времени.

В Интернете появились тестовые версии программного обеспечения OpenATv 7.4. На первом этапе только для некоторых ресиверов марки Vu+ - в настоящее время моделей DUO 4K SE, DUO 4K, ZERO 4K, UNO 4K SE, Ultimo 4K, UNO 4K, SOLO 4K и ZERO. Ожидается, что позже он появится и для приставок других производителей. Версии неофициальные, созданы независимой группой, не связанной с OpenATV — Dreambox 4U.

▲ Рис. 1 — Экран с настройками AI Subtitle в польской версии меню Enigma 2 в образе OpenATV 7.4

Обратите внимание, что это ранняя версия и содержит некоторые ошибки. Пользователи форума SAT-4-ALL описывают, что лучше всего функция работает на немецких каналах, иногда срабатывает с задержкой или субтитры обрезаются (субтитры остаются на экране).

Пробную версию «OpenATV 7.4 AI Subtitle» для выбранных моделей ресиверов Vu+ можно загрузить с сайта dreambox4u.com .

vladimir1949

- vladimir1949

- Сообщения: 4940

- Зарегистрирован: 20 июл 2023, 12:16

- Откуда: СРСР

- Благодарил (а): 12828 раз

- Поблагодарили: 6893 раза

LINUX

Релиз ядра Linux 6.10

15.07.2024 10:22

После двух месяцев разработки Линус Торвальдс представил релиз ядра Linux 6.10. Среди наиболее заметных изменений: драйвер ntsync c примитивами синхронизации Windows NT, компоненты DRM Panic для реализации аналога "синего экрана смерти", прекращение поддержки старых CPU Alpha, возможность верификации целостности в ФС на базе FUSE, ограничение доступа к ioctl через механизм Landlock, подсистема для профилирования операций выделения памяти, системный вызов mseal(), возможность шифрованного обмена данными с устройствами TPM, поддержка высокоприоритетных рабочих очередей в dm-crypt, драйвер panthor для десятого поколения GPU Mali.

В новую версию принято 14564 исправлений от 1989 разработчиков, размер патча - 41 МБ (изменения затронули 12509 файлов, добавлено 547663 строк кода, удалено 312464 строк). В прошлом выпуске было 15680 исправлений от 2106 разработчиков, размер патча - 54 МБ. Около 41% всех представленных в 6.10 изменений связаны с драйверами устройств, примерно 15% изменений имеют отношение к обновлению кода, специфичного для аппаратных архитектур, 13% связано с сетевым стеком, 5% - с файловыми системами и 4% c внутренними подсистемами ядра.

Основные новшества в ядре 6.9:

15.07.2024 10:22

После двух месяцев разработки Линус Торвальдс представил релиз ядра Linux 6.10. Среди наиболее заметных изменений: драйвер ntsync c примитивами синхронизации Windows NT, компоненты DRM Panic для реализации аналога "синего экрана смерти", прекращение поддержки старых CPU Alpha, возможность верификации целостности в ФС на базе FUSE, ограничение доступа к ioctl через механизм Landlock, подсистема для профилирования операций выделения памяти, системный вызов mseal(), возможность шифрованного обмена данными с устройствами TPM, поддержка высокоприоритетных рабочих очередей в dm-crypt, драйвер panthor для десятого поколения GPU Mali.

В новую версию принято 14564 исправлений от 1989 разработчиков, размер патча - 41 МБ (изменения затронули 12509 файлов, добавлено 547663 строк кода, удалено 312464 строк). В прошлом выпуске было 15680 исправлений от 2106 разработчиков, размер патча - 54 МБ. Около 41% всех представленных в 6.10 изменений связаны с драйверами устройств, примерно 15% изменений имеют отношение к обновлению кода, специфичного для аппаратных архитектур, 13% связано с сетевым стеком, 5% - с файловыми системами и 4% c внутренними подсистемами ядра.

Основные новшества в ядре 6.9:

Скрытый текст. Для просмотра нужно зарегистрироваться

vladimir1949

- vladimir59

- Сообщения: 1074

- Зарегистрирован: 27 ноя 2024, 19:32

- Благодарил (а): 5430 раз

- Поблагодарили: 2299 раз

LINUX

Состоялся релиз Wine 10.0 с расширенной поддержкой Windows-приложений

Популярное средство запуска Windows-приложений на компьютерах с Linux получило новую версию. Апдейт получился крупным: в Wine 10.0 было внесено около 6000 изменений со времени предыдущего номерного релиза. Главными нововведениями стали поддержка архитектуры ARM64, включение по умолчанию драйвера Wayland и графические улучшения.

По словам разработчиков, для Wine 10.0 подтверждена полноценная работа 5372 программ для Windows. Ещё 4435 стабильно работают с дополнительными настройками и внешними dll, а 4020 — с небольшими проблемами, которые не сказываются на основной функциональности.

Одним из самых крупных нововведений стала полная поддержка архитектуры ARM64EC при условии использования страниц памяти размером 4КБ (поддержка ядер Linux, использующих страницы памяти 16K или 64K, ещё не реализована).

Кроме того, в Wine появились следующие новые элементы:

Библиотеки FFmpeg

Начальный драйвер Bluetooth

Панели для настройки экрана и геймпада

Поддержка клавиатур с раскладкой Дворака

Интерфейс для эмуляции 64-разрядных систем x86

Возможность ручного сброса настроек в случае неполадок после аварийного завершения работы

Пользователи теперь могут менять виртуальное разрешение дисплея с помощью апплета Desktop Control Panel (desk.cpl) и эмулировать переключение режимов работы экрана без их фактического включения с помощью экспериментального механизма эмуляции modesetting.

Direct3D и Vulkan 1.4, по словам разработчиков, стали работать лучше. Заодно была добавлена поддержка Vulkan 1.4 и расширений Vulkan для кодирования/декодирования видео, в библиотеке C runtime для ANSI-функций появилась поддержка кодировки UTF-8, а СУБД для Windows теперь поддерживают ODBC‑драйверы.

Wine Server нагружается меньше благодаря переносу элементов библиотеки user32 в разделяемую память, а тачпады и мыши стали работать лучше. Более глубокое изменение — возможность генерации MIP‑текстур при загрузке объёмных текстур и поддержка форматов X8L8V8U8, A2W10V10U10, A8P8, V16U16 и Q16W16V16U16 наряду с добавлением представления цвета 64bpp RGBA и 48bpp RGB в картинки PNG-формата.

Узнать подробнее обо всех изменениях можно на официальном сайте проекта.

Популярное средство запуска Windows-приложений на компьютерах с Linux получило новую версию. Апдейт получился крупным: в Wine 10.0 было внесено около 6000 изменений со времени предыдущего номерного релиза. Главными нововведениями стали поддержка архитектуры ARM64, включение по умолчанию драйвера Wayland и графические улучшения.

По словам разработчиков, для Wine 10.0 подтверждена полноценная работа 5372 программ для Windows. Ещё 4435 стабильно работают с дополнительными настройками и внешними dll, а 4020 — с небольшими проблемами, которые не сказываются на основной функциональности.

Одним из самых крупных нововведений стала полная поддержка архитектуры ARM64EC при условии использования страниц памяти размером 4КБ (поддержка ядер Linux, использующих страницы памяти 16K или 64K, ещё не реализована).

Кроме того, в Wine появились следующие новые элементы:

Библиотеки FFmpeg

Начальный драйвер Bluetooth

Панели для настройки экрана и геймпада

Поддержка клавиатур с раскладкой Дворака

Интерфейс для эмуляции 64-разрядных систем x86

Возможность ручного сброса настроек в случае неполадок после аварийного завершения работы

Пользователи теперь могут менять виртуальное разрешение дисплея с помощью апплета Desktop Control Panel (desk.cpl) и эмулировать переключение режимов работы экрана без их фактического включения с помощью экспериментального механизма эмуляции modesetting.

Direct3D и Vulkan 1.4, по словам разработчиков, стали работать лучше. Заодно была добавлена поддержка Vulkan 1.4 и расширений Vulkan для кодирования/декодирования видео, в библиотеке C runtime для ANSI-функций появилась поддержка кодировки UTF-8, а СУБД для Windows теперь поддерживают ODBC‑драйверы.

Wine Server нагружается меньше благодаря переносу элементов библиотеки user32 в разделяемую память, а тачпады и мыши стали работать лучше. Более глубокое изменение — возможность генерации MIP‑текстур при загрузке объёмных текстур и поддержка форматов X8L8V8U8, A2W10V10U10, A8P8, V16U16 и Q16W16V16U16 наряду с добавлением представления цвета 64bpp RGBA и 48bpp RGB в картинки PNG-формата.

Узнать подробнее обо всех изменениях можно на официальном сайте проекта.

vladimir59

- vladimir59

- Сообщения: 1074

- Зарегистрирован: 27 ноя 2024, 19:32

- Благодарил (а): 5430 раз

- Поблагодарили: 2299 раз

LINUX

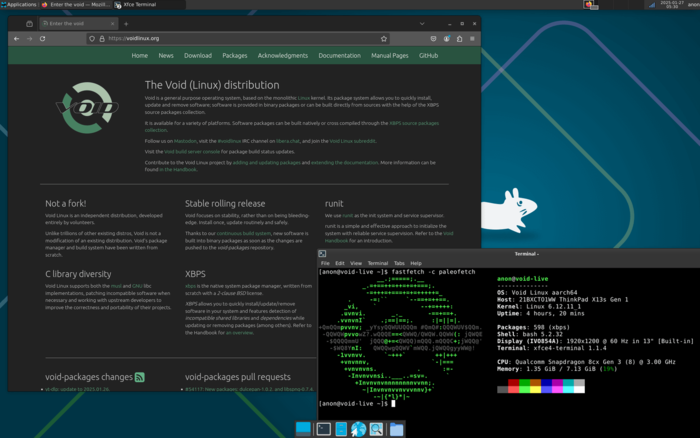

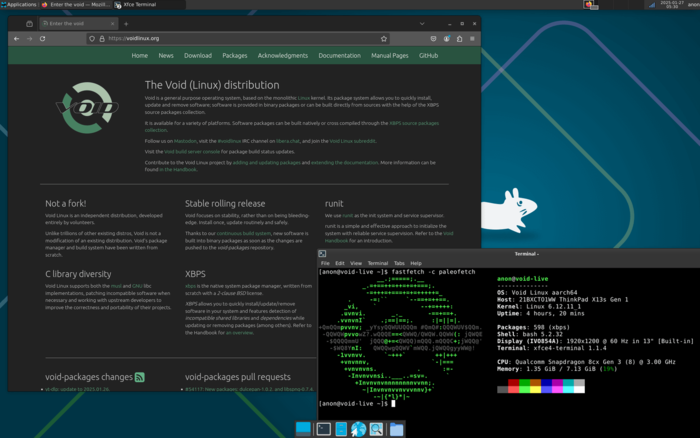

Обновление установочных сборок Void Linux

03.02.2025 08:08

Сформированы новые загрузочные сборки дистрибутива Void Linux, не использующего наработки других дистрибутивов и разрабатываемого с применением непрерывного цикла обновления версий программ (rolling-обновления, без отдельных релизов дистрибутива). Прошлые сборки были опубликованы в марте 2024 года. Использование готовых сборок имеет смысл только для новых установок - в уже установленных системах обновления пакетов доставляются по мере готовности. Развиваемые в Void системы распространяются под лицензией BSD.

Сборки доступны в вариантах на базе системных библиотек Glibc и Musl. Для платформ x86_64, i686, armv6l, armv7l и aarch64 подготовлены Live-образы с рабочим столом Xfce и базовая консольная сборка. В сборках для ARM поддерживаются платы BeagleBone/BeagleBone Black, Cubieboard 2, Odroid U2/U3 и Raspberry Pi, а также устройства Apple с ARM-чипами, Lenovo Thinkpad X13s и Pinebook Pro.

Для инициализации и управления сервисами в дистрибутиве применяется системный менеджер runit, а для управления пакетами развивается собственный пакетный менеджер xbps и система сборки пакетов xbps-src. Xbps позволяет устанавливать, удалять и обновлять приложения, выявлять несовместимость разделяемых библиотек и управлять зависимостями. В качестве стандартных Си-библиотек поддерживаются Glibc или Musl.

Среди изменений:

03.02.2025 08:08

Сформированы новые загрузочные сборки дистрибутива Void Linux, не использующего наработки других дистрибутивов и разрабатываемого с применением непрерывного цикла обновления версий программ (rolling-обновления, без отдельных релизов дистрибутива). Прошлые сборки были опубликованы в марте 2024 года. Использование готовых сборок имеет смысл только для новых установок - в уже установленных системах обновления пакетов доставляются по мере готовности. Развиваемые в Void системы распространяются под лицензией BSD.

Сборки доступны в вариантах на базе системных библиотек Glibc и Musl. Для платформ x86_64, i686, armv6l, armv7l и aarch64 подготовлены Live-образы с рабочим столом Xfce и базовая консольная сборка. В сборках для ARM поддерживаются платы BeagleBone/BeagleBone Black, Cubieboard 2, Odroid U2/U3 и Raspberry Pi, а также устройства Apple с ARM-чипами, Lenovo Thinkpad X13s и Pinebook Pro.

Для инициализации и управления сервисами в дистрибутиве применяется системный менеджер runit, а для управления пакетами развивается собственный пакетный менеджер xbps и система сборки пакетов xbps-src. Xbps позволяет устанавливать, удалять и обновлять приложения, выявлять несовместимость разделяемых библиотек и управлять зависимостями. В качестве стандартных Си-библиотек поддерживаются Glibc или Musl.

Среди изменений:

► Показать

Добавлена поддержка устройств на базе архитектуры ARM64: Mac c SoC Apple Silicon, Lenovo Thinkpad X13s и Pinebook Pro. Live-сборки для архитектуры Aarch64 на базе библиотек Glibc и Musl могут применяться и для других устройств, поддерживающих UEFI, а также позволяют использовать ванильное ядро Linux (mainline) без дополнительных патчей.

В образы rpi-aarch64 и rpi-aarch64-musl добавлена поддержка плат Raspberry Pi 500 и Raspberry Pi CM5.

В инсталлятор добавлено меню, показываемое после завершения установки и позволяющее включить сервисы на установленной системе.

Обновлены версии пакетов. В Live-сборках задействовано ядро Linux 6.12, а в сборках для Raspberry Pi - 6.6.69.

Среда рабочего стола Xfce обновлена до версии 4.20.

Добавлен скрипт xgenfstab для упрощения генерации файла /etc/fstab в chroot-окружениях.

В загрузочное меню добавлен пункт для отключения смены графического режима через выставление параметра "nomodeset", отключающего загрузку DRM-драйверов, управляющих переключением видеорежимов на уровне ядра (KMS).

Решена проблема с загрузкой на системах с GPU NVIDIA без параметра nomodeset.

Добавлены дополнительные клавиатурные комбинации для навигации по загрузочному меню.

Сокращён размер образов для плат Raspberry Pi (при помощи утилиты growpart размер корневого раздела теперь увеличивается при первой загрузке в зависимости от доступного размера хранилища).

В образы rpi-aarch64 и rpi-aarch64-musl добавлена поддержка плат Raspberry Pi 500 и Raspberry Pi CM5.

В инсталлятор добавлено меню, показываемое после завершения установки и позволяющее включить сервисы на установленной системе.

Обновлены версии пакетов. В Live-сборках задействовано ядро Linux 6.12, а в сборках для Raspberry Pi - 6.6.69.

Среда рабочего стола Xfce обновлена до версии 4.20.

Добавлен скрипт xgenfstab для упрощения генерации файла /etc/fstab в chroot-окружениях.

В загрузочное меню добавлен пункт для отключения смены графического режима через выставление параметра "nomodeset", отключающего загрузку DRM-драйверов, управляющих переключением видеорежимов на уровне ядра (KMS).

Решена проблема с загрузкой на системах с GPU NVIDIA без параметра nomodeset.

Добавлены дополнительные клавиатурные комбинации для навигации по загрузочному меню.

Сокращён размер образов для плат Raspberry Pi (при помощи утилиты growpart размер корневого раздела теперь увеличивается при первой загрузке в зависимости от доступного размера хранилища).

vladimir59

- vladimir59

- Сообщения: 1074

- Зарегистрирован: 27 ноя 2024, 19:32

- Благодарил (а): 5430 раз

- Поблагодарили: 2299 раз

LINUX

На ОС Linux нападает бэкдор, который трудно и обнаружить, и удалить. Он под прячется под уникальным алгоритмом шифрования

Вредонос Auto-Color очень трудно и обнаружить, и удалить из системы.

Начальный вектор неизвестен

Прежде незадокументированный бэкдор под Linux под названием Auto-Color атаковал в ноябре-декабре прошлого года ряд университетов и правительственных организаций в Северной Америке и Азии.

Как отметили исследователи фирмы Palo Alto Networks, обнаружившие вредонос, он отличается крайней скрытностью, к тому же его очень трудно устранить из зараженных систем.

Auto-Color обладает некоторым сходством с семейством вредоносов Symbiote, впервые описанном экспертами компании BlackBerry в 2022 году, но это сходство не является чем-то определяющим: оба вредоноса используют сходные методы сокрытия сетевых соединений, причем Symbiote использует более простой способ.

Специалистам Palo Alto Networks Unit 42 не удалось определить изначальный вектор проникновения. Непосредственная атака начинается с запуска файла с невинными названиями типа door («дверь»), egg («яйцо») или log («журнал»).

Вредонос Auto-Color очень трудно и обнаружить, и удалить из системы.

Начальный вектор неизвестен

Прежде незадокументированный бэкдор под Linux под названием Auto-Color атаковал в ноябре-декабре прошлого года ряд университетов и правительственных организаций в Северной Америке и Азии.

Как отметили исследователи фирмы Palo Alto Networks, обнаружившие вредонос, он отличается крайней скрытностью, к тому же его очень трудно устранить из зараженных систем.

Auto-Color обладает некоторым сходством с семейством вредоносов Symbiote, впервые описанном экспертами компании BlackBerry в 2022 году, но это сходство не является чем-то определяющим: оба вредоноса используют сходные методы сокрытия сетевых соединений, причем Symbiote использует более простой способ.

Специалистам Palo Alto Networks Unit 42 не удалось определить изначальный вектор проникновения. Непосредственная атака начинается с запуска файла с невинными названиями типа door («дверь»), egg («яйцо») или log («журнал»).

► Показать

Если файл запущен с административными (root) привилегиями, он устанавливает вредоносную библиотеку-имплант (libcext.so.2), которая выдается за легитимную библиотеку libcext.so.0, а затем копирует себя в системный каталог /var/log/cross/auto-color и модифицирует /etc/ld.preload так, чтобы имплант запускался до любой другой системной библиотеки.

Если пользователь, запустивший файл, не обладает root-привилегиями, вредонос все равно запускается, но без инициализации механизмов устойчивого присутствия. Хотя это в теории ограничивает срок, в течение которого злоумышленники имеют доступ в скомпрометированную систему, у них сохраняется возможность получить root-привилегии каким-либо другим способом, и «укоренить» бэкдор в системе.

Auto-Color также отличается использованием уникального самописного алгоритма шифрования для целого ряда функций. Во-первых, он используется для обфускации данных о контрольном сервере, во-вторых, для маскировки данных настроек и сетевого трафика. Кроме того, ключи шифрования динамически меняются при каждом обращении к серверу, что дополнительно затрудняет обнаружение.

После установки соединения с контрольным сервером, Auto-Color получает инструкции на открытие обратного шелла, который обеспечивает злоумышленникам полный доступ в систему, либо на запуск произвольных команд в системе, либо создание и изменение файлов для дальнейшего распространения вредоноса. Кроме того, скомпрометированная Auto-Color система может использоваться как прокси-сервер для перенаправления трафика злоумышленников. Настройки вредоноса могут меняться динамически, опять-таки, по команде с контрольного сервера.

Бэкдор обладает также некоторыми чертами руткита, например, способен перехватывать системные вызовы через функцию libc для сокрытия соединений с контрольным сервером (для этого он модифицирует файл /proc/net/tcp).

Наконец, по данным Unit 42, в Auto-Color встроен механизм самоуничтожения, при запуске которого все следы заражения из системы удаляются. Это, естественно, затрудняет попытки перехватить и изучить вредонос.

Угроза серьезная, даже после выявления

Исследователи указывают, что скрытность, модульная структура и функции удаленного управления делают Auto-Color более чем серьезной угрозой для систем под Linux. В качестве мер предосторожности рекомендуется мониторить любые несанкционированные изменения в файле /etc/ld.preload, которые могут свидетельствовать о присутствии бэкдора, а также мониторить аномалии трафика, связанные с /proc/net/tcp. Полезно также будет применять средства поведенческого анализа для выявления угрозы.

В публикации Unit 42 перечисляются как известные индикаторы компрометации, так и список известных IP-адресов контрольных серверов. Проверка через службы Whois показала, что четыре из пяти приводимых адресов относятся к США и один - к Сингапуру. Два адреса относятся к американской инфраструктуре румынского провайдера M247.

О вероятном происхождении Auto-Color в публикации Palo Alto Networks упоминаний нет.

«Приведенное описание указывает на весьма высокий уровень создателей вредоносной программы, что, скорее всего, означает выделение солидных ресурсов на ее создание» , - считает Александр Зонов, эксперт по информационной безопасности компании SEQ. «С другой стороны, ее очень быстро смогли обнаружить, - либо в силу везения, либо из-за того, что техническая подготовленность экспертов, перехвативших ее, оказался еще выше» .

Эксперт предположил, что изначальным вектором мог быть фишинг - это довольно типично для узконаправленных целевых атак.

Если пользователь, запустивший файл, не обладает root-привилегиями, вредонос все равно запускается, но без инициализации механизмов устойчивого присутствия. Хотя это в теории ограничивает срок, в течение которого злоумышленники имеют доступ в скомпрометированную систему, у них сохраняется возможность получить root-привилегии каким-либо другим способом, и «укоренить» бэкдор в системе.

Auto-Color также отличается использованием уникального самописного алгоритма шифрования для целого ряда функций. Во-первых, он используется для обфускации данных о контрольном сервере, во-вторых, для маскировки данных настроек и сетевого трафика. Кроме того, ключи шифрования динамически меняются при каждом обращении к серверу, что дополнительно затрудняет обнаружение.

После установки соединения с контрольным сервером, Auto-Color получает инструкции на открытие обратного шелла, который обеспечивает злоумышленникам полный доступ в систему, либо на запуск произвольных команд в системе, либо создание и изменение файлов для дальнейшего распространения вредоноса. Кроме того, скомпрометированная Auto-Color система может использоваться как прокси-сервер для перенаправления трафика злоумышленников. Настройки вредоноса могут меняться динамически, опять-таки, по команде с контрольного сервера.

Бэкдор обладает также некоторыми чертами руткита, например, способен перехватывать системные вызовы через функцию libc для сокрытия соединений с контрольным сервером (для этого он модифицирует файл /proc/net/tcp).

Наконец, по данным Unit 42, в Auto-Color встроен механизм самоуничтожения, при запуске которого все следы заражения из системы удаляются. Это, естественно, затрудняет попытки перехватить и изучить вредонос.

Угроза серьезная, даже после выявления

Исследователи указывают, что скрытность, модульная структура и функции удаленного управления делают Auto-Color более чем серьезной угрозой для систем под Linux. В качестве мер предосторожности рекомендуется мониторить любые несанкционированные изменения в файле /etc/ld.preload, которые могут свидетельствовать о присутствии бэкдора, а также мониторить аномалии трафика, связанные с /proc/net/tcp. Полезно также будет применять средства поведенческого анализа для выявления угрозы.

В публикации Unit 42 перечисляются как известные индикаторы компрометации, так и список известных IP-адресов контрольных серверов. Проверка через службы Whois показала, что четыре из пяти приводимых адресов относятся к США и один - к Сингапуру. Два адреса относятся к американской инфраструктуре румынского провайдера M247.

О вероятном происхождении Auto-Color в публикации Palo Alto Networks упоминаний нет.

«Приведенное описание указывает на весьма высокий уровень создателей вредоносной программы, что, скорее всего, означает выделение солидных ресурсов на ее создание» , - считает Александр Зонов, эксперт по информационной безопасности компании SEQ. «С другой стороны, ее очень быстро смогли обнаружить, - либо в силу везения, либо из-за того, что техническая подготовленность экспертов, перехвативших ее, оказался еще выше» .

Эксперт предположил, что изначальным вектором мог быть фишинг - это довольно типично для узконаправленных целевых атак.

vladimir59

- vladimir59

- Сообщения: 1074

- Зарегистрирован: 27 ноя 2024, 19:32

- Благодарил (а): 5430 раз

- Поблагодарили: 2299 раз

LINUX

Релиз ядра Linux 6.14

24.03.2025 17:39

После двух месяцев разработки Линус Торвальдс представил релиз ядра Linux 6.14. Среди наиболее заметных изменений: драйвер ntsync c примитивами синхронизации Windows NT, настройка балансировки операций чтения в Btrfs RAID1, поддержка reflink в XFS в режиме realtime, возможность некэшируемого буферизированного ввода/вывода, dmem cgroup для ограничения памяти GPU, задействование io_uring в FUSE, делегирование атрибутов в NFS, поддержка атомарной записи в Device mapper, ускорение символических ссылок, управление возможностью выполнения скриптов, поддержка чипов Qualcomm Snapdragon 8 Elite, драйвер для NPU AMD.

Основные новшества в ядре 6.14:

24.03.2025 17:39

После двух месяцев разработки Линус Торвальдс представил релиз ядра Linux 6.14. Среди наиболее заметных изменений: драйвер ntsync c примитивами синхронизации Windows NT, настройка балансировки операций чтения в Btrfs RAID1, поддержка reflink в XFS в режиме realtime, возможность некэшируемого буферизированного ввода/вывода, dmem cgroup для ограничения памяти GPU, задействование io_uring в FUSE, делегирование атрибутов в NFS, поддержка атомарной записи в Device mapper, ускорение символических ссылок, управление возможностью выполнения скриптов, поддержка чипов Qualcomm Snapdragon 8 Elite, драйвер для NPU AMD.

Основные новшества в ядре 6.14:

► Показать

Дисковая подсистема, ввод/вывод и файловые системы

В файловой системе Btrfs появилась поддержка новых методов балансировки операций чтения между накопителями, входящими в массив RAID1. Помимо ранее действующего распределения нагрузки на основе идентификаторов процессов (pid), в новой версии предложены три новых режима балансировки: "rotation" (равномерное распределение нагрузки по всем накопителям, режим включён по умолчанию); "latency" (распределение с учётом задержек, может быть полезным при сбоях или нестабильной работе накопителей); devid (ручное управление). Для изменения режима балансировки добавлен интерфейс "/sys/fs/btrfs/<UUID>/read_policy". Среди других изменений в Btrfs - реализация ioctl FS_IOC_READ_VERITY_METADATA.

Добавлен режим некэшируемого буферизированного ввода/вывода, при котором данные удаляются из страничного кэша сразу после того, как завершены операции по их чтению или записи. Изменение может быть полезным при использовании очень быстрых устройств хранения, кэширование операций с которыми в оперативной памяти избыточно. Для таких устройств новый режим позволяет исключить излишнее расходование памяти страничным кэшем не прибегая к использованию усложнённого API прямого ввода/вывода (Direct I/O).

В fsnotify, механизм отслеживания изменений в ФС, добавлено новое событие FS_PRE_ACCESS, генерируемое на стадии перед обращением к содержимому файла. Событие обрабатывается в синхронном режиме, т.е. ядро отправляет событие и ожидает получения ответа. Если ответ получен - операция выполняется, а если произошёл сбой - системный вызов возвращает в пространство пользователя код ошибки. При помощи FS_PRE_ACCESS процессом в пространстве пользователя, например, может быть организовано заполнение файла по мере готовности данных в медленном хранилище.

В подсистему FUSE, позволяющую создавать реализации файловых систем в пространстве пользователя, добавлена поддержка обмена данными между ядром и обработчиком в пространстве пользователя с использованием механизма ввода/вывода io_uring. Изменение позволяет повысить производительность FUSE за счёт сокращения переключений контекста между ядром и пространством пользователя.

В файловую систему XFS добавлена возможность использования обратного маппинга (rmap, reverse-mapping) в режиме работы с предсказуемыми задержками ("realtime device"). Обратный маппинг позволяет определить для хранения какого файла используется указанный блок на устройстве хранения. При помощи rmap в XFS для realtime-режима реализована поддержка операции reflink, позволяющей создавать копии файлов путём клонирование метаданных файла и создания ссылки на уже имеющиеся данные без их фактического копирования.

В VFS реализовано кэширование размера символических ссылок, позволившее на 1.5% ускорить выполнение операции readlink (в тесте с /initrd.img в ext4). Кэширование включено в ФС ext4 и tmpfs.

В реализацию NFSv4.2 добавлена поддержка делегирования атрибутов файлов, позволяющая управлять такими атрибутами файлов, как время изменения (mtime), на стороне NFS-клиента, без необходимости сброса изменений на сервер. В NFS также улучшена поддержка протокола "LOCALIO", позволяющего определить находятся ли клиент и сервер NFS на одном и том же хосте, для задействования соответствующих оптимизаций, таких как использование клиентом прямого ввода/вывода (Direct I/O).

Повышена производительность операций чтения в файловых системах NETFS, CIFS и AFS (Andrew File System).

В Squashfs включён режим прямой загрузки блоков в страничный кэш (SQUASHFS_FILE_DIRECT), позволяющий обойтись без отдельного кэша read_page. Изменение позволило сократить размер памяти, потребляемой при работе Squashfs.

В системном вызове statx() реализован флаг STATX_DIO_READ_ALIGN, для определения требуемого выравнивания для операций чтения из файла.

В файловой системе Bcachefs обновлён и стабилизирован формат дисковых структур. Любые дальнейшие изменения формата будут отнесены к категории не обязательных и будут реализовываться в форме опциональных дополнений. Значительно повышена скорость проверки целостности ФС. Кроме того, в Bcachefs улучшена работа в режиме только для чтения; устранены проблемы, приводящие к обращению к памяти после её освобождения (use after free); решены проблемы c reflink-указателями в fsck; исправлена обработка перезапуска транзакции.

Возвращён модуль md-linear, предназначенный для объединения блочных устройств. Данный модуль ранее был объявлен устаревшим и удалён из ядра 6.8, но как оказалось он был востребован и поэтому теперь восстановлен.

Файловые системы F2FS и SQUASHFS переведены на использование фолиантов страниц памяти (page folios).

Файловые системы OCFS2 и DLMFS переведены на использование нового API монтирования разделов.

В драйвере null_blk реализован атрибут "rotational", выставляемый через configfs и позволяющий симулировать работу с устройством на базе вращающихся дисков для упрощения тестирования функций ядра.

В системе Device mapper и в модулях dm-mirror, dm-io, dm-table, dm-linear, dm-stripe и dm-raid1 реализована поддержка атомарной записи.

Память и системные сервисы

Завершена интеграция в ядро драйвера ntsync, реализующего символьное устройство /dev/ntsync и набор примитивов для синхронизации, применяемых в ядре Windows NT. Реализация подобных примитивов на уровне ядра позволяет существенно поднять производительность Windows-игр, запускаемых при помощи Wine. Прирост производительности достигается благодаря избавлению от накладных расходов, связанных с применением RPC в пространстве пользователя. Создание отдельного драйвера для ядра Linux объясняется проблематичностью корректной реализации API синхронизации NT поверх существующих примитивов в ядре.

Добавлен новый контроллер cgroup DMEM для раздельного учёта областей памяти устройств, таких как GPU. DMEM позволяет создавать отдельные cgroup для различных задач, работающих с GPU, чтобы они могли выполняться не влияя друг на друга. Новая возможность решает проблему с принудительным завершением операций с GPU при исчерпании доступной памяти, благодаря учёту отражённой памяти GPU и используемой драйверами памяти CPU в отдельных cgroup.

Внесены оптимизации по масштабированию операции сброса (flush) кэша TLB (Translation Lookaside Buffer), применяемого для ускорения преобразования виртуальных адресов в физические. Добавленные оптимизации сводятся к отложенному обновлению некоторых структур данных во время переключения контекста, что позволяет повысить производительность при прохождении некоторых тестов.

Повышена производительность механизма MGLRU (Multi-Generational LRU), применяемый для определения какие страницы памяти используются, а какие можно вытеснить в раздел подкачки.

Продолжен перенос изменений из ветки Rust-for-Linux, связанных с использованием языка Rust в качестве второго языка для разработки драйверов и модулей ядра (поддержка Rust не активна по умолчанию, и не приводит ко включению Rust в число обязательных сборочных зависимостей к ядру). Предоставлена возможность использования в коде ядра макроса "derive(CoercePointee)", позволяющего использовать умные указатели с trait-объектами. В состав ядра включены Rust-обвязки для PCI, платформ, Open Firmware, символьных устройств и некоторых функций ввода/вывода. Грег Кроа-Хартман (Greg Kroah-Hartman), отвечающий за поддержку стабильной ветки ядра Linux, охарактеризовал текущее состояние, как "почти готовность к написанию реального драйвера на Rust".

В сборочных сценариях предложен новый код для генерации версий отладочных символов для загружаемых модулей, который теперь использует информацию из отладочных записей в формате DWARF, а не разбирает исходный код напрямую. Изменение позволяет применять версионирование отладочных символов для модулей, написанных на языке Rust. Старая реализация тоже оставлена в ядре, а выбор генератора производится на уровне сборочных опций.

Для архитектуры PowerPC реализована поддержка режима ленивого вытеснения задач (PREEMPT_LAZY, lazy preemption), который соответствует режиму полного вытеснения ("full preemption") для realtime-задач (RR/FIFO/DEADLINE), но задерживает вытеснение обычных задач (SCHED_NORMAL) до границы тика.

В подсистему профилирования производительности "perf" добавлена поддержка счётчиков энергопотребления процессоров AMD. Добавлена возможность работы на системах, насчитывающих до 2048 ядер CPU.

Предоставлена возможность использования sysctl-параметра pid_max с пространствами имён идентификаторов процессов (ID namespace). Параметр pid_max предназначен для ограничения максимального значения идентификаторов процессов (PID) и теперь может использоваться для ограничения максимально возможного числа процессов, запущенных в указанном пространстве имён. Обработка параметра производится иерархически, т.е. ограничения во внешних пространствах имён распространяются на вложенные пространства имён.

При использовании для запуска процесса системного вызова execveat в файловой системе /proc теперь будет отображаться имя запущенного файла, а не номер файлового дескриптора.

В состав исходного кода ядра (в каталог samples) добавлена утилита mountinfo, демонстрирующая использование системных вызовов statmount() и listmount().

В подсистеме BPF предложены новые функции bpf_local_irq_save() и bpf_local_irq_restore() для временного отключения прерываний на локальном CPU. Функции могут применяться для реализации структур, обработка которых не приостанавливается прерываниями.

В системном вызове madvise() при использовании флагов MADV_DONTNEED и MADV_FREE обеспечено освобождение таблиц страниц памяти, связанных с освобождаемым диапазоном адресов, так как в некоторых ситуациях пустые страницы памяти могут занимать достаточно много памяти.

Для архитектуры OpenRISC реализована поддержка механизма перезапускаемых последовательностей (rseq, restartable sequences), предназначенного для быстрого атомарного выполнения операций, которые в случае прерывания другим потоком очищаются и предпринимается повторная попытка выполнения.

Проведена реорганизация кода с реализацией алгоритмов CRC32 и CRC-T10DIF, который больше не пересекается с подсистемой crypto и вызывается напрямую из библиотечного интерфейса. Изменение позволило упростить код и повысить его эффективность.

В систему асинхронного ввода/вывода io_uring добавлен интерфейс для передачи дополнительных метаданных о целостности при выполнении операций чтения и записи.

Виртуализация и безопасность

В системный вызов execveat добавлен флаг AT_EXECVE_CHECK, позволяющий выполнить проверку допустимости исполнения файла без его фактического запуска, но c учётом политик безопасности, прав доступа и активных LSM-модулей. Для использования в сочетании с AT_EXECVE_CHECK предложены securebit-флаги SECBIT_EXEC_RESTRICT_FILE и SECBIT_EXEC_DENY_INTERACTIVE, которые можно использовать для ограничения исполнения файлов со скриптами на интерпретируемых языках программирования. Флаг SECBIT_EXEC_RESTRICT_FILE предписывает компоновщикам и интерпретаторам использовать опцию AT_EXECVE_CHECK для проверки допустимости исполнения, а флаг SECBIT_EXEC_DENY_INTERACTIVE запрещает обрабатывать интерактивные команды. Основная идея изменения в возможности применения политик безопасности не только к традиционным исполняемым файлам, но и к текстовым файлам со скриптами, которые можно загрузить через запуск интерпретатора (т.е. запрет на исполнение может быть реализован не только при запуске "./script.sh" но и при выполнении в форме "sh script.sh").

На системах x86 реализована поддержка защищённых счётчиков времени для гостевых систем, не позволяющих изменять системные часы гостевой системы из хост окружения. Возможность реализована на базе механизма AMD SEV (Secure Encrypted Virtualization), применяемого в системах виртуализации для защиты виртуальных машин от вмешательства со стороны гипервизора или администратора хост-системы.

В систему мандатного контроля доступа SELinux добавлена поддержка xperm-правил, позволяющих привязывать политики SELinux к определённым вызовам ioctl() или сообщениям netlink.

Для заверения модулей ядра цифровой подписью вместо SHA1 по умолчанию задействован алгоритм SHA512.

В драйверах для гостевых систем VirtualBox включена поддержка архитектуры ARM64.

В гипервизоре KVM продолжена работа над задействованием механизма Intel TDX (Trusted Domain Extensions) для шифрования памяти гостевых систем.

В virtio_blk добавлена поддержка режима восстановления ошибок.

Сетевая подсистема

В реализации протокола RxRPC появилась возможность использования больших кадров UDP для повышения пропускной способности.

Для TCP добавлена поддержка алгоритма RACK-TLP для определения потери пакетов.

Добавлен новый параметр sysctl tcp_tw_reuse_delay, действующий в привязке к пространству имён (network namespace) и позволяющий определить задержку, вносимую перед тем как система сможет повторно использовать номер сетевого порта после закрытия TCP-сокета.

Добавлена возможность выбора провайдера точного времени (PTP) для формирования временных меток на уровнях PHY и MAC.

Для IPsec реализована поддержка механизма агрегирования и фрагментирования инкапсулированных IP-пакетов - IP-TFS/AGGFRAG (IP Traffic Flow Security/Aggregation and Fragmentation Mode for Encapsulating Security Payload).

В систему сетевых сокетов добавлена поддержка передачи информации о приоритете (SO_PRIORITY) в форме управляющих сообщений (cmsg - control messages). Для сетевых сокетов добавлена опция SO_RCVPRIORITY, включающая в функции recvmsg() передачу информацию о приоритете сокета.

Оборудование

Добавлен драйвер amdxdna для интегрированных в CPU AMD ускорителей NPU (Neural Processing Unit) на базе архитектуры XDNA, предназначенных для ускорения операций, связанных с машинным обучением. NPU на базе архитектуры XDNA поставляется в сериях 7040 и 8040 процессоров AMD Ryzen, ускорителях AMD Alveo V70 и SoC AMD Versal.

В драйвер i915 добавлены идентификаторы новых GPU, реализован обработчик сбоев инициализации HDMI, повышена надёжность сброса движков GPU на Haswell и более старых системах.

Продолжена работа над drm-драйвером (Direct Rendering Manager) Xe для GPU на базе архитектуры Intel Xe, которая используется в видеокартах Intel семейства Arc и интегрированной графике, начиная с процессоров Tiger Lake.

В драйвере Nouveau добавлена возможность передачи буферов с логами GSP-RM через debugfs.

В драйвере AMDGPU реализована поддержка механизма DRM panic, отображающего подобие "синего экрана смерти" при сбоях. Продолжена подготовка к поддержке будущей серии графических карт Radeon RX 9000 на базе архитектуры RDNA4. Обновлена поддержка DCN 3.5, GG 9.5, IH 4.4, PSP 13.x, SMU 13.x, VCN 5.x, JPEG 5.x, GC 12.x, DC FAMS, RAS и ISP.

В DRM-драйвер msm (GPU Qualcomm Adreno) добавлена поддержка платформы Qualcomm SM6150 (QCS615).

В DRM-драйвер panfrost добавлена поддержка SoC MediaTek MT8188 c GPU Mali-G57.

В DRM-драйвер vc4 добавлена поддержка SoC Broadcom BCM2712 (Raspberry Pi 5).

В vfio-драйвер nvgrace-gpu добавлена поддержка чипов NVIDIA Grace Blackwell 200.

В состав включён драйвер для контроллеров Intel THC (Touch Host Controller), применяемый для взаимодействия с сенсорными экранами и тачпадами на некоторых ноутбуках. Добавлена поддержка устройств Wacom с интерфейсом PCI. Добавлена поддержка игровых контроллеров QH Electronics.

Добавлена поддержка ARM-плат, SoC и устройств: Qualcomm Snapdragon 8 Elite (SM8750), Qualcomm Snapdragon AR2 (SAR2130P), Qualcomm IQ6/IQ8, Snapdragon 425 (MSM8917), Samsung Exynos 9810, Blaize BLZP1600, Microchip SAMA7D65, Renesas R-Car V4H ES3.0, Renesas RZ/G3E. Добавлена поддержка платы SpacemiT K1 на базе архитектуры RISC-V.

В звуковой подсистеме ALSA для MIDI 2.0 расширены API rawmidi и sequencer. В API для выноса операций сжатия на сторону звуковой карты добавлена поддержка ASRC (Asynchronous Sample Rate Conversion).

Добавлена поддержка звуковых систем устройств Allwinner suinv F1C100s, Awinc AW88083, Realtek ALC5682I-VE, TAS2781, Focusrite Scarlett 4th Gen 16i16, 18i16 и 18i20. Добавлена поддержка беспроводных наушников SteelSeries Arctis 9.

В файловой системе Btrfs появилась поддержка новых методов балансировки операций чтения между накопителями, входящими в массив RAID1. Помимо ранее действующего распределения нагрузки на основе идентификаторов процессов (pid), в новой версии предложены три новых режима балансировки: "rotation" (равномерное распределение нагрузки по всем накопителям, режим включён по умолчанию); "latency" (распределение с учётом задержек, может быть полезным при сбоях или нестабильной работе накопителей); devid (ручное управление). Для изменения режима балансировки добавлен интерфейс "/sys/fs/btrfs/<UUID>/read_policy". Среди других изменений в Btrfs - реализация ioctl FS_IOC_READ_VERITY_METADATA.

Добавлен режим некэшируемого буферизированного ввода/вывода, при котором данные удаляются из страничного кэша сразу после того, как завершены операции по их чтению или записи. Изменение может быть полезным при использовании очень быстрых устройств хранения, кэширование операций с которыми в оперативной памяти избыточно. Для таких устройств новый режим позволяет исключить излишнее расходование памяти страничным кэшем не прибегая к использованию усложнённого API прямого ввода/вывода (Direct I/O).

В fsnotify, механизм отслеживания изменений в ФС, добавлено новое событие FS_PRE_ACCESS, генерируемое на стадии перед обращением к содержимому файла. Событие обрабатывается в синхронном режиме, т.е. ядро отправляет событие и ожидает получения ответа. Если ответ получен - операция выполняется, а если произошёл сбой - системный вызов возвращает в пространство пользователя код ошибки. При помощи FS_PRE_ACCESS процессом в пространстве пользователя, например, может быть организовано заполнение файла по мере готовности данных в медленном хранилище.

В подсистему FUSE, позволяющую создавать реализации файловых систем в пространстве пользователя, добавлена поддержка обмена данными между ядром и обработчиком в пространстве пользователя с использованием механизма ввода/вывода io_uring. Изменение позволяет повысить производительность FUSE за счёт сокращения переключений контекста между ядром и пространством пользователя.

В файловую систему XFS добавлена возможность использования обратного маппинга (rmap, reverse-mapping) в режиме работы с предсказуемыми задержками ("realtime device"). Обратный маппинг позволяет определить для хранения какого файла используется указанный блок на устройстве хранения. При помощи rmap в XFS для realtime-режима реализована поддержка операции reflink, позволяющей создавать копии файлов путём клонирование метаданных файла и создания ссылки на уже имеющиеся данные без их фактического копирования.

В VFS реализовано кэширование размера символических ссылок, позволившее на 1.5% ускорить выполнение операции readlink (в тесте с /initrd.img в ext4). Кэширование включено в ФС ext4 и tmpfs.

В реализацию NFSv4.2 добавлена поддержка делегирования атрибутов файлов, позволяющая управлять такими атрибутами файлов, как время изменения (mtime), на стороне NFS-клиента, без необходимости сброса изменений на сервер. В NFS также улучшена поддержка протокола "LOCALIO", позволяющего определить находятся ли клиент и сервер NFS на одном и том же хосте, для задействования соответствующих оптимизаций, таких как использование клиентом прямого ввода/вывода (Direct I/O).

Повышена производительность операций чтения в файловых системах NETFS, CIFS и AFS (Andrew File System).

В Squashfs включён режим прямой загрузки блоков в страничный кэш (SQUASHFS_FILE_DIRECT), позволяющий обойтись без отдельного кэша read_page. Изменение позволило сократить размер памяти, потребляемой при работе Squashfs.

В системном вызове statx() реализован флаг STATX_DIO_READ_ALIGN, для определения требуемого выравнивания для операций чтения из файла.

В файловой системе Bcachefs обновлён и стабилизирован формат дисковых структур. Любые дальнейшие изменения формата будут отнесены к категории не обязательных и будут реализовываться в форме опциональных дополнений. Значительно повышена скорость проверки целостности ФС. Кроме того, в Bcachefs улучшена работа в режиме только для чтения; устранены проблемы, приводящие к обращению к памяти после её освобождения (use after free); решены проблемы c reflink-указателями в fsck; исправлена обработка перезапуска транзакции.

Возвращён модуль md-linear, предназначенный для объединения блочных устройств. Данный модуль ранее был объявлен устаревшим и удалён из ядра 6.8, но как оказалось он был востребован и поэтому теперь восстановлен.

Файловые системы F2FS и SQUASHFS переведены на использование фолиантов страниц памяти (page folios).

Файловые системы OCFS2 и DLMFS переведены на использование нового API монтирования разделов.

В драйвере null_blk реализован атрибут "rotational", выставляемый через configfs и позволяющий симулировать работу с устройством на базе вращающихся дисков для упрощения тестирования функций ядра.

В системе Device mapper и в модулях dm-mirror, dm-io, dm-table, dm-linear, dm-stripe и dm-raid1 реализована поддержка атомарной записи.

Память и системные сервисы

Завершена интеграция в ядро драйвера ntsync, реализующего символьное устройство /dev/ntsync и набор примитивов для синхронизации, применяемых в ядре Windows NT. Реализация подобных примитивов на уровне ядра позволяет существенно поднять производительность Windows-игр, запускаемых при помощи Wine. Прирост производительности достигается благодаря избавлению от накладных расходов, связанных с применением RPC в пространстве пользователя. Создание отдельного драйвера для ядра Linux объясняется проблематичностью корректной реализации API синхронизации NT поверх существующих примитивов в ядре.

Добавлен новый контроллер cgroup DMEM для раздельного учёта областей памяти устройств, таких как GPU. DMEM позволяет создавать отдельные cgroup для различных задач, работающих с GPU, чтобы они могли выполняться не влияя друг на друга. Новая возможность решает проблему с принудительным завершением операций с GPU при исчерпании доступной памяти, благодаря учёту отражённой памяти GPU и используемой драйверами памяти CPU в отдельных cgroup.

Внесены оптимизации по масштабированию операции сброса (flush) кэша TLB (Translation Lookaside Buffer), применяемого для ускорения преобразования виртуальных адресов в физические. Добавленные оптимизации сводятся к отложенному обновлению некоторых структур данных во время переключения контекста, что позволяет повысить производительность при прохождении некоторых тестов.

Повышена производительность механизма MGLRU (Multi-Generational LRU), применяемый для определения какие страницы памяти используются, а какие можно вытеснить в раздел подкачки.

Продолжен перенос изменений из ветки Rust-for-Linux, связанных с использованием языка Rust в качестве второго языка для разработки драйверов и модулей ядра (поддержка Rust не активна по умолчанию, и не приводит ко включению Rust в число обязательных сборочных зависимостей к ядру). Предоставлена возможность использования в коде ядра макроса "derive(CoercePointee)", позволяющего использовать умные указатели с trait-объектами. В состав ядра включены Rust-обвязки для PCI, платформ, Open Firmware, символьных устройств и некоторых функций ввода/вывода. Грег Кроа-Хартман (Greg Kroah-Hartman), отвечающий за поддержку стабильной ветки ядра Linux, охарактеризовал текущее состояние, как "почти готовность к написанию реального драйвера на Rust".

В сборочных сценариях предложен новый код для генерации версий отладочных символов для загружаемых модулей, который теперь использует информацию из отладочных записей в формате DWARF, а не разбирает исходный код напрямую. Изменение позволяет применять версионирование отладочных символов для модулей, написанных на языке Rust. Старая реализация тоже оставлена в ядре, а выбор генератора производится на уровне сборочных опций.

Для архитектуры PowerPC реализована поддержка режима ленивого вытеснения задач (PREEMPT_LAZY, lazy preemption), который соответствует режиму полного вытеснения ("full preemption") для realtime-задач (RR/FIFO/DEADLINE), но задерживает вытеснение обычных задач (SCHED_NORMAL) до границы тика.

В подсистему профилирования производительности "perf" добавлена поддержка счётчиков энергопотребления процессоров AMD. Добавлена возможность работы на системах, насчитывающих до 2048 ядер CPU.

Предоставлена возможность использования sysctl-параметра pid_max с пространствами имён идентификаторов процессов (ID namespace). Параметр pid_max предназначен для ограничения максимального значения идентификаторов процессов (PID) и теперь может использоваться для ограничения максимально возможного числа процессов, запущенных в указанном пространстве имён. Обработка параметра производится иерархически, т.е. ограничения во внешних пространствах имён распространяются на вложенные пространства имён.

При использовании для запуска процесса системного вызова execveat в файловой системе /proc теперь будет отображаться имя запущенного файла, а не номер файлового дескриптора.

В состав исходного кода ядра (в каталог samples) добавлена утилита mountinfo, демонстрирующая использование системных вызовов statmount() и listmount().

В подсистеме BPF предложены новые функции bpf_local_irq_save() и bpf_local_irq_restore() для временного отключения прерываний на локальном CPU. Функции могут применяться для реализации структур, обработка которых не приостанавливается прерываниями.

В системном вызове madvise() при использовании флагов MADV_DONTNEED и MADV_FREE обеспечено освобождение таблиц страниц памяти, связанных с освобождаемым диапазоном адресов, так как в некоторых ситуациях пустые страницы памяти могут занимать достаточно много памяти.

Для архитектуры OpenRISC реализована поддержка механизма перезапускаемых последовательностей (rseq, restartable sequences), предназначенного для быстрого атомарного выполнения операций, которые в случае прерывания другим потоком очищаются и предпринимается повторная попытка выполнения.

Проведена реорганизация кода с реализацией алгоритмов CRC32 и CRC-T10DIF, который больше не пересекается с подсистемой crypto и вызывается напрямую из библиотечного интерфейса. Изменение позволило упростить код и повысить его эффективность.

В систему асинхронного ввода/вывода io_uring добавлен интерфейс для передачи дополнительных метаданных о целостности при выполнении операций чтения и записи.

Виртуализация и безопасность

В системный вызов execveat добавлен флаг AT_EXECVE_CHECK, позволяющий выполнить проверку допустимости исполнения файла без его фактического запуска, но c учётом политик безопасности, прав доступа и активных LSM-модулей. Для использования в сочетании с AT_EXECVE_CHECK предложены securebit-флаги SECBIT_EXEC_RESTRICT_FILE и SECBIT_EXEC_DENY_INTERACTIVE, которые можно использовать для ограничения исполнения файлов со скриптами на интерпретируемых языках программирования. Флаг SECBIT_EXEC_RESTRICT_FILE предписывает компоновщикам и интерпретаторам использовать опцию AT_EXECVE_CHECK для проверки допустимости исполнения, а флаг SECBIT_EXEC_DENY_INTERACTIVE запрещает обрабатывать интерактивные команды. Основная идея изменения в возможности применения политик безопасности не только к традиционным исполняемым файлам, но и к текстовым файлам со скриптами, которые можно загрузить через запуск интерпретатора (т.е. запрет на исполнение может быть реализован не только при запуске "./script.sh" но и при выполнении в форме "sh script.sh").

На системах x86 реализована поддержка защищённых счётчиков времени для гостевых систем, не позволяющих изменять системные часы гостевой системы из хост окружения. Возможность реализована на базе механизма AMD SEV (Secure Encrypted Virtualization), применяемого в системах виртуализации для защиты виртуальных машин от вмешательства со стороны гипервизора или администратора хост-системы.

В систему мандатного контроля доступа SELinux добавлена поддержка xperm-правил, позволяющих привязывать политики SELinux к определённым вызовам ioctl() или сообщениям netlink.

Для заверения модулей ядра цифровой подписью вместо SHA1 по умолчанию задействован алгоритм SHA512.

В драйверах для гостевых систем VirtualBox включена поддержка архитектуры ARM64.

В гипервизоре KVM продолжена работа над задействованием механизма Intel TDX (Trusted Domain Extensions) для шифрования памяти гостевых систем.

В virtio_blk добавлена поддержка режима восстановления ошибок.

Сетевая подсистема

В реализации протокола RxRPC появилась возможность использования больших кадров UDP для повышения пропускной способности.

Для TCP добавлена поддержка алгоритма RACK-TLP для определения потери пакетов.

Добавлен новый параметр sysctl tcp_tw_reuse_delay, действующий в привязке к пространству имён (network namespace) и позволяющий определить задержку, вносимую перед тем как система сможет повторно использовать номер сетевого порта после закрытия TCP-сокета.

Добавлена возможность выбора провайдера точного времени (PTP) для формирования временных меток на уровнях PHY и MAC.

Для IPsec реализована поддержка механизма агрегирования и фрагментирования инкапсулированных IP-пакетов - IP-TFS/AGGFRAG (IP Traffic Flow Security/Aggregation and Fragmentation Mode for Encapsulating Security Payload).

В систему сетевых сокетов добавлена поддержка передачи информации о приоритете (SO_PRIORITY) в форме управляющих сообщений (cmsg - control messages). Для сетевых сокетов добавлена опция SO_RCVPRIORITY, включающая в функции recvmsg() передачу информацию о приоритете сокета.

Оборудование

Добавлен драйвер amdxdna для интегрированных в CPU AMD ускорителей NPU (Neural Processing Unit) на базе архитектуры XDNA, предназначенных для ускорения операций, связанных с машинным обучением. NPU на базе архитектуры XDNA поставляется в сериях 7040 и 8040 процессоров AMD Ryzen, ускорителях AMD Alveo V70 и SoC AMD Versal.

В драйвер i915 добавлены идентификаторы новых GPU, реализован обработчик сбоев инициализации HDMI, повышена надёжность сброса движков GPU на Haswell и более старых системах.

Продолжена работа над drm-драйвером (Direct Rendering Manager) Xe для GPU на базе архитектуры Intel Xe, которая используется в видеокартах Intel семейства Arc и интегрированной графике, начиная с процессоров Tiger Lake.

В драйвере Nouveau добавлена возможность передачи буферов с логами GSP-RM через debugfs.

В драйвере AMDGPU реализована поддержка механизма DRM panic, отображающего подобие "синего экрана смерти" при сбоях. Продолжена подготовка к поддержке будущей серии графических карт Radeon RX 9000 на базе архитектуры RDNA4. Обновлена поддержка DCN 3.5, GG 9.5, IH 4.4, PSP 13.x, SMU 13.x, VCN 5.x, JPEG 5.x, GC 12.x, DC FAMS, RAS и ISP.

В DRM-драйвер msm (GPU Qualcomm Adreno) добавлена поддержка платформы Qualcomm SM6150 (QCS615).

В DRM-драйвер panfrost добавлена поддержка SoC MediaTek MT8188 c GPU Mali-G57.

В DRM-драйвер vc4 добавлена поддержка SoC Broadcom BCM2712 (Raspberry Pi 5).

В vfio-драйвер nvgrace-gpu добавлена поддержка чипов NVIDIA Grace Blackwell 200.

В состав включён драйвер для контроллеров Intel THC (Touch Host Controller), применяемый для взаимодействия с сенсорными экранами и тачпадами на некоторых ноутбуках. Добавлена поддержка устройств Wacom с интерфейсом PCI. Добавлена поддержка игровых контроллеров QH Electronics.

Добавлена поддержка ARM-плат, SoC и устройств: Qualcomm Snapdragon 8 Elite (SM8750), Qualcomm Snapdragon AR2 (SAR2130P), Qualcomm IQ6/IQ8, Snapdragon 425 (MSM8917), Samsung Exynos 9810, Blaize BLZP1600, Microchip SAMA7D65, Renesas R-Car V4H ES3.0, Renesas RZ/G3E. Добавлена поддержка платы SpacemiT K1 на базе архитектуры RISC-V.

В звуковой подсистеме ALSA для MIDI 2.0 расширены API rawmidi и sequencer. В API для выноса операций сжатия на сторону звуковой карты добавлена поддержка ASRC (Asynchronous Sample Rate Conversion).

Добавлена поддержка звуковых систем устройств Allwinner suinv F1C100s, Awinc AW88083, Realtek ALC5682I-VE, TAS2781, Focusrite Scarlett 4th Gen 16i16, 18i16 и 18i20. Добавлена поддержка беспроводных наушников SteelSeries Arctis 9.

vladimir59

Вернуться в «Операционные системы»

Перейти

- Технический раздел

- ↳ Технический раздел, Правила форума и прочее...

- ↳ Не знаете, где задать вопрос - пишем здесь

- ↳ Вопросы к администрации форума

- Спутниковое ТВ

- ↳ Таблица транспондеров русскоязычных каналов

- ↳ Зоны покрытия спутников

- Новости Сат-ТВ

- ↳ Транспондерные новости °E

- ↳ Транспондерные новости спутников 4.8°E - 183°E

- ↳ Radio News (Транспондернык новости)

- ↳ Все транспондерные новости

- ↳ Временно открытые каналы

- ↳ Транспондерные новости °W

- ↳ Транспондерные новости спутников 177°W - 1°W

- ↳ Спутниковые новости

- ↳ Новости телеканалов

- ↳ Провайдеры спутникового и кабельного ТВ

- ↳ НТВ+

- ↳ Триколор

- ↳ XTRA TV

- ↳ Континент ТВ

- ↳ VIASAT/"Viasat Украина"

- ↳ Телекарта

- ↳ МТС тв

- ↳ Cyfrowy Polsat, UPC Direct