Страница 23 из 23

Хакеры, взломы, вирусы

Добавлено: 30 мар 2025, 15:42

vladimir59

Oracle признала взлом и кражу медицинских данных американцев со своих серверов

29.03.2025 [16:40]

Компания Oracle сообщила своим клиентам в сфере здравоохранения о взломе, произошедшем 22 января, в результате которого хакеры получили доступ к её серверам и скопировали данные пациентов, пишет Bloomberg. Согласно данным его источника, хакеры затем пытались вымогать деньги у нескольких провайдеров медицинских услуг в США, угрожая опубликовать похищенную информацию в открытом доступе.

Oracle поставляет программное обеспечение для управления записями пациентов больницам и другим медицинским учреждениям.

Расследованием инцидента занимается ФБР. На данный момент неизвестно, сколько данных хакеры успели скопировать и у скольких провайдеров они пытались вымогать деньги. Oracle заявила, что узнала о взломе примерно 20 февраля. Компания сообщила клиентам, что хакеры получили доступ к старым серверам Cerner, где хранились данные, ещё не перенесённые в облачную службу хранения Oracle.

«Имеющиеся доказательства свидетельствуют о том, что злоумышленник незаконно получил доступ к среде, используя украденные учётные данные клиентов», — указано в уведомлении компании.

В сообщении для клиентов также говорится, что украденные данные могли включать информацию о пациентах из электронных медицинских карт. По словам источника Bloomberg, похищенные сведения касались недавних обращений пациентов к врачам.

«Oracle поддержит вашу организацию в проверке информации о пациентах, чьи данные были украдены», — сообщила компания клиентам.

Следует отметить, что ещё несколько дней назад Oracle категорически отрицала факт взлома, несмотря на то, что хакер опубликовал в даркнете доказательства того, что ему удалось завладеть данными, хранившимися на серверах Oracle Cloud.

Хакеры, взломы, вирусы

Добавлено: 02 апр 2025, 19:26

vladimir59

Отчет: DDoS-атаки играют доминирующую роль в геополитических конфликтах

2 Апреля 2025 года

NetScout Systems опубликовала свой аналитический отчет об угрозах DDoS за второе полугодие 2024 года, раскрывающий, как распределенные атаки типа "отказ в обслуживании" (DDoS) стали доминирующим средством ведения кибервойны, связанной с социально-политическими событиями, такими как выборы, гражданские протесты и политические споры. Полученные данные показывают, как злоумышленники используют моменты национальной уязвимости для усиления хаоса и подрыва доверия к институтам, поскольку они нацелены на критически важную инфраструктуру правительств, коммерческих организаций и поставщиков услуг.

В течение года DDoS-атаки были тесно связаны с социальными и политическими событиями. В Израиле их количество выросло на 2844% в связи со спасением заложников и политическими конфликтами, в Грузии — на 1489% в преддверии принятия «Закона о ....», в Мексике — на 218% во время национальных выборов, а в Великобритании — на 152% в день возобновления работы парламента Лейбористской партией.

► Показать

«DDoS-атаки стали основным инструментом кибервойны, — прокомментировал Ричард Хаммел, директор по анализу угроз NetScout. — NoName057(16) продолжает оставаться ведущим участником политически мотивированных DDoS-атак, нацеленных на правительства, инфраструктуру и организации. В 2024 году они неоднократно атаковали государственные службы в Великобритании, Бельгии и Испании».

Искусственный интеллект и автоматизация способствуют масштабированию и влиянию

Сервисы DDoS-атак по найму стали более мощными благодаря использованию ИИ для обхода капчи. Сейчас около 9 из 10 платформ предлагают такую возможность. Кроме того, многие из них используют автоматизацию для проведения динамических многоцелевых кампаний и предлагают такие методы эксплуатации инфраструктуры, как «ковровые бомбардировки», геоспуфинг и IPv6 для расширения возможностей для атак. Даже самые неопытные операторы могут проводить масштабные DDoS-атаки, наносящие значительный ущерб.

Ботнеты играют все большую роль

Корпоративные серверы и маршрутизаторы использовались для усиления атак и усложнения их устранения. Общая численность ботнетов сократилась на 5%, но продемонстрировала высокую устойчивость, несмотря на согласованные усилия по их устранению. Усилия правоохранительных органов по устранению ботнетов, такие как операция PowerOFF, по-прежнему нацелены на сервисы DDoS-атак по найму, но лишь на короткое время выводят из строя платформы для атак, поскольку на их место приходят новые платформы. Долгосрочные последствия неясны, поскольку злоумышленники адаптируются и восстанавливают свои сети, при этом глобальный объём атак не снижается.

DDoS-атаки являются адаптивными и постоянными

DDoS-атаки развиваются и адаптируются быстрее, чем когда-либо, создавая проблемы для защитников и тех, кому поручено защищать критически важные сети инфраструктуры и доступность сервисов. Предприятия, государственные организации и поставщики услуг — все они становятся мишенями для DDoS-атак. Для эффективной борьбы с современными DDoS-атаками в рамках успешных стратегий необходимо использовать проактивные интеллектуальные методы и автоматизацию. Чтобы опережать новые угрозы, организациям необходимо переигрывать противника, который может многократно увеличить свою силу, скорость, интеллект и настойчивость, как никто другой в мире.

Видимость атаки

NetScout отслеживает ландшафт DDoS-атак с помощью пассивных, активных и реактивных точек наблюдения, предоставляя информацию о глобальных тенденциях в области атак. NetScout защищает две трети пространства IPv4, обеспечивая безопасность границ сети, через которые в 2024 году в первом полугодии проходил глобальный пиковый трафик объемом более 700 Тбит/с. Компания отслеживает десятки тысяч ежедневных DDoS-атак, отслеживая многочисленные ботнеты и сервисы DDoS-атак по найму, которые используют миллионы взломанных или скомпрометированных устройств.

Хакеры, взломы, вирусы

Добавлено: 14 апр 2025, 20:31

vladimir59

ChatGPT использовали для создания продвинутого спам-бота

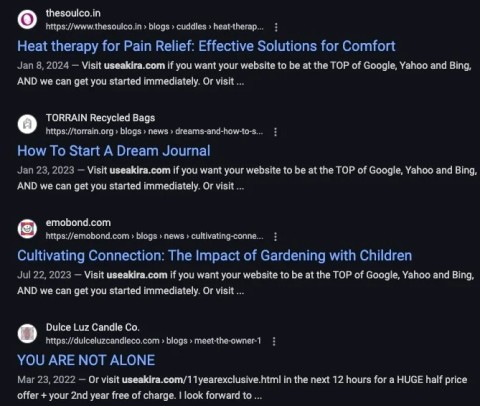

Исследователи из фирмы в области кибербезопасности SentinelOne сообщили о масштабной спам-кампании, организованной через платформу AkiraBot. С сентября 2024 года бот атаковал свыше 420 000 сайтов и успешно разместил спам как минимум в 80 000 из них. В основе атаки лежит языковая модель OpenAI, генерирующая уникальные сообщения, что позволяет обходить традиционные фильтры.

Целью бота стали контактные формы, чаты и комментарии на сайтах малого и среднего бизнеса, созданных через Shopify, GoDaddy, Wix, Squarespace и другие платформы. AkiraBot использует большие языковые модели OpenAI, в частности gpt-4o-mini, чтобы создавать маркетинговые сообщения. При этом чат-бота просят притвориться «полезным помощником».

Особенность AkiraBot — умение обходить систему защиты CAPTCHA, включая hCAPTCHA и reCAPTCHA. Также он скрывается от пользователя. Для сокрытия источника трафика используется сеть прокси-серверов SmartProxy, а действия бота ведутся в логах, которые публикуются в Telegram.

Изначально бот назывался Shopbot и ориентировался на магазины на Shopify, но со временем его создатели расширили цели и его охват. Спам-сообщения рекламируют сомнительные SEO-сервисы вроде Akira и ServicewrapGO.

После уведомления от SentinelOne OpenAI оперативно заблокировала API-ключи, задействованные в атаке. Тем не менее инцидент подчёркивает, насколько легко ИИ может быть использован во вредоносных целях.