Oracle признала взлом и кражу медицинских данных американцев со своих серверов

29.03.2025 [16:40]

Компания Oracle сообщила своим клиентам в сфере здравоохранения о взломе, произошедшем 22 января, в результате которого хакеры получили доступ к её серверам и скопировали данные пациентов, пишет Bloomberg. Согласно данным его источника, хакеры затем пытались вымогать деньги у нескольких провайдеров медицинских услуг в США, угрожая опубликовать похищенную информацию в открытом доступе.

Oracle поставляет программное обеспечение для управления записями пациентов больницам и другим медицинским учреждениям.

Расследованием инцидента занимается ФБР. На данный момент неизвестно, сколько данных хакеры успели скопировать и у скольких провайдеров они пытались вымогать деньги. Oracle заявила, что узнала о взломе примерно 20 февраля. Компания сообщила клиентам, что хакеры получили доступ к старым серверам Cerner, где хранились данные, ещё не перенесённые в облачную службу хранения Oracle.

«Имеющиеся доказательства свидетельствуют о том, что злоумышленник незаконно получил доступ к среде, используя украденные учётные данные клиентов», — указано в уведомлении компании.

В сообщении для клиентов также говорится, что украденные данные могли включать информацию о пациентах из электронных медицинских карт. По словам источника Bloomberg, похищенные сведения касались недавних обращений пациентов к врачам.

«Oracle поддержит вашу организацию в проверке информации о пациентах, чьи данные были украдены», — сообщила компания клиентам.

Следует отметить, что ещё несколько дней назад Oracle категорически отрицала факт взлома, несмотря на то, что хакер опубликовал в даркнете доказательства того, что ему удалось завладеть данными, хранившимися на серверах Oracle Cloud.

Хакеры, взломы, вирусы

Модератор: Модераторы

- vladimir59

- Сообщения: 1085

- Зарегистрирован: 27 ноя 2024, 19:32

- Благодарил (а): 5525 раз

- Поблагодарили: 2330 раз

vladimir59

TVIZI - Кино и телевидение

Доступные пакеты TVIZI

1 плейлист - 2 устройства, без привязки к IP

Базовый пакет 2.5 $/месяц

Спортивный пакет 1 $/месяц

VIP пакет 3 $/месяц

➤ Перейти на TVIZI

1 плейлист - 2 устройства, без привязки к IP

Базовый пакет 2.5 $/месяц

Спортивный пакет 1 $/месяц

VIP пакет 3 $/месяц

IPTV от IPTV.ONLINE

Просмотр ваших любимых телепередач с любого устройства в любой точке мира.

1500+ каналов в SD, HD и 4K качестве.

Более 70 тысяч фильмов и сериалов доступно в медиатеке.

Пакеты IPTV.ONLINE

Базовый - 2.49$

Взрослый - 0.99$

Спортивный - 0.99$

VIP ALL - 3.49$

➤ Перейти на IPTV.ONLINE

1500+ каналов в SD, HD и 4K качестве.

Более 70 тысяч фильмов и сериалов доступно в медиатеке.

Пакеты IPTV.ONLINE

Базовый - 2.49$

Взрослый - 0.99$

Спортивный - 0.99$

VIP ALL - 3.49$

- vladimir59

- Сообщения: 1085

- Зарегистрирован: 27 ноя 2024, 19:32

- Благодарил (а): 5525 раз

- Поблагодарили: 2330 раз

Хакеры, взломы, вирусы

Отчет: DDoS-атаки играют доминирующую роль в геополитических конфликтах

2 Апреля 2025 года

NetScout Systems опубликовала свой аналитический отчет об угрозах DDoS за второе полугодие 2024 года, раскрывающий, как распределенные атаки типа "отказ в обслуживании" (DDoS) стали доминирующим средством ведения кибервойны, связанной с социально-политическими событиями, такими как выборы, гражданские протесты и политические споры. Полученные данные показывают, как злоумышленники используют моменты национальной уязвимости для усиления хаоса и подрыва доверия к институтам, поскольку они нацелены на критически важную инфраструктуру правительств, коммерческих организаций и поставщиков услуг.

В течение года DDoS-атаки были тесно связаны с социальными и политическими событиями. В Израиле их количество выросло на 2844% в связи со спасением заложников и политическими конфликтами, в Грузии — на 1489% в преддверии принятия «Закона о ....», в Мексике — на 218% во время национальных выборов, а в Великобритании — на 152% в день возобновления работы парламента Лейбористской партией.

2 Апреля 2025 года

NetScout Systems опубликовала свой аналитический отчет об угрозах DDoS за второе полугодие 2024 года, раскрывающий, как распределенные атаки типа "отказ в обслуживании" (DDoS) стали доминирующим средством ведения кибервойны, связанной с социально-политическими событиями, такими как выборы, гражданские протесты и политические споры. Полученные данные показывают, как злоумышленники используют моменты национальной уязвимости для усиления хаоса и подрыва доверия к институтам, поскольку они нацелены на критически важную инфраструктуру правительств, коммерческих организаций и поставщиков услуг.

В течение года DDoS-атаки были тесно связаны с социальными и политическими событиями. В Израиле их количество выросло на 2844% в связи со спасением заложников и политическими конфликтами, в Грузии — на 1489% в преддверии принятия «Закона о ....», в Мексике — на 218% во время национальных выборов, а в Великобритании — на 152% в день возобновления работы парламента Лейбористской партией.

► Показать

«DDoS-атаки стали основным инструментом кибервойны, — прокомментировал Ричард Хаммел, директор по анализу угроз NetScout. — NoName057(16) продолжает оставаться ведущим участником политически мотивированных DDoS-атак, нацеленных на правительства, инфраструктуру и организации. В 2024 году они неоднократно атаковали государственные службы в Великобритании, Бельгии и Испании».

Искусственный интеллект и автоматизация способствуют масштабированию и влиянию

Сервисы DDoS-атак по найму стали более мощными благодаря использованию ИИ для обхода капчи. Сейчас около 9 из 10 платформ предлагают такую возможность. Кроме того, многие из них используют автоматизацию для проведения динамических многоцелевых кампаний и предлагают такие методы эксплуатации инфраструктуры, как «ковровые бомбардировки», геоспуфинг и IPv6 для расширения возможностей для атак. Даже самые неопытные операторы могут проводить масштабные DDoS-атаки, наносящие значительный ущерб.

Ботнеты играют все большую роль

Корпоративные серверы и маршрутизаторы использовались для усиления атак и усложнения их устранения. Общая численность ботнетов сократилась на 5%, но продемонстрировала высокую устойчивость, несмотря на согласованные усилия по их устранению. Усилия правоохранительных органов по устранению ботнетов, такие как операция PowerOFF, по-прежнему нацелены на сервисы DDoS-атак по найму, но лишь на короткое время выводят из строя платформы для атак, поскольку на их место приходят новые платформы. Долгосрочные последствия неясны, поскольку злоумышленники адаптируются и восстанавливают свои сети, при этом глобальный объём атак не снижается.

DDoS-атаки являются адаптивными и постоянными

DDoS-атаки развиваются и адаптируются быстрее, чем когда-либо, создавая проблемы для защитников и тех, кому поручено защищать критически важные сети инфраструктуры и доступность сервисов. Предприятия, государственные организации и поставщики услуг — все они становятся мишенями для DDoS-атак. Для эффективной борьбы с современными DDoS-атаками в рамках успешных стратегий необходимо использовать проактивные интеллектуальные методы и автоматизацию. Чтобы опережать новые угрозы, организациям необходимо переигрывать противника, который может многократно увеличить свою силу, скорость, интеллект и настойчивость, как никто другой в мире.

Видимость атаки

NetScout отслеживает ландшафт DDoS-атак с помощью пассивных, активных и реактивных точек наблюдения, предоставляя информацию о глобальных тенденциях в области атак. NetScout защищает две трети пространства IPv4, обеспечивая безопасность границ сети, через которые в 2024 году в первом полугодии проходил глобальный пиковый трафик объемом более 700 Тбит/с. Компания отслеживает десятки тысяч ежедневных DDoS-атак, отслеживая многочисленные ботнеты и сервисы DDoS-атак по найму, которые используют миллионы взломанных или скомпрометированных устройств.

Искусственный интеллект и автоматизация способствуют масштабированию и влиянию

Сервисы DDoS-атак по найму стали более мощными благодаря использованию ИИ для обхода капчи. Сейчас около 9 из 10 платформ предлагают такую возможность. Кроме того, многие из них используют автоматизацию для проведения динамических многоцелевых кампаний и предлагают такие методы эксплуатации инфраструктуры, как «ковровые бомбардировки», геоспуфинг и IPv6 для расширения возможностей для атак. Даже самые неопытные операторы могут проводить масштабные DDoS-атаки, наносящие значительный ущерб.

Ботнеты играют все большую роль

Корпоративные серверы и маршрутизаторы использовались для усиления атак и усложнения их устранения. Общая численность ботнетов сократилась на 5%, но продемонстрировала высокую устойчивость, несмотря на согласованные усилия по их устранению. Усилия правоохранительных органов по устранению ботнетов, такие как операция PowerOFF, по-прежнему нацелены на сервисы DDoS-атак по найму, но лишь на короткое время выводят из строя платформы для атак, поскольку на их место приходят новые платформы. Долгосрочные последствия неясны, поскольку злоумышленники адаптируются и восстанавливают свои сети, при этом глобальный объём атак не снижается.

DDoS-атаки являются адаптивными и постоянными

DDoS-атаки развиваются и адаптируются быстрее, чем когда-либо, создавая проблемы для защитников и тех, кому поручено защищать критически важные сети инфраструктуры и доступность сервисов. Предприятия, государственные организации и поставщики услуг — все они становятся мишенями для DDoS-атак. Для эффективной борьбы с современными DDoS-атаками в рамках успешных стратегий необходимо использовать проактивные интеллектуальные методы и автоматизацию. Чтобы опережать новые угрозы, организациям необходимо переигрывать противника, который может многократно увеличить свою силу, скорость, интеллект и настойчивость, как никто другой в мире.

Видимость атаки

NetScout отслеживает ландшафт DDoS-атак с помощью пассивных, активных и реактивных точек наблюдения, предоставляя информацию о глобальных тенденциях в области атак. NetScout защищает две трети пространства IPv4, обеспечивая безопасность границ сети, через которые в 2024 году в первом полугодии проходил глобальный пиковый трафик объемом более 700 Тбит/с. Компания отслеживает десятки тысяч ежедневных DDoS-атак, отслеживая многочисленные ботнеты и сервисы DDoS-атак по найму, которые используют миллионы взломанных или скомпрометированных устройств.

vladimir59

- vladimir59

- Сообщения: 1085

- Зарегистрирован: 27 ноя 2024, 19:32

- Благодарил (а): 5525 раз

- Поблагодарили: 2330 раз

Хакеры, взломы, вирусы

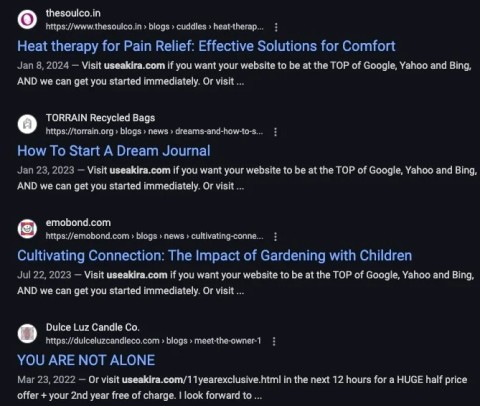

ChatGPT использовали для создания продвинутого спам-бота

Исследователи из фирмы в области кибербезопасности SentinelOne сообщили о масштабной спам-кампании, организованной через платформу AkiraBot. С сентября 2024 года бот атаковал свыше 420 000 сайтов и успешно разместил спам как минимум в 80 000 из них. В основе атаки лежит языковая модель OpenAI, генерирующая уникальные сообщения, что позволяет обходить традиционные фильтры.

Целью бота стали контактные формы, чаты и комментарии на сайтах малого и среднего бизнеса, созданных через Shopify, GoDaddy, Wix, Squarespace и другие платформы. AkiraBot использует большие языковые модели OpenAI, в частности gpt-4o-mini, чтобы создавать маркетинговые сообщения. При этом чат-бота просят притвориться «полезным помощником».

Особенность AkiraBot — умение обходить систему защиты CAPTCHA, включая hCAPTCHA и reCAPTCHA. Также он скрывается от пользователя. Для сокрытия источника трафика используется сеть прокси-серверов SmartProxy, а действия бота ведутся в логах, которые публикуются в Telegram.

Изначально бот назывался Shopbot и ориентировался на магазины на Shopify, но со временем его создатели расширили цели и его охват. Спам-сообщения рекламируют сомнительные SEO-сервисы вроде Akira и ServicewrapGO.

После уведомления от SentinelOne OpenAI оперативно заблокировала API-ключи, задействованные в атаке. Тем не менее инцидент подчёркивает, насколько легко ИИ может быть использован во вредоносных целях.

Исследователи из фирмы в области кибербезопасности SentinelOne сообщили о масштабной спам-кампании, организованной через платформу AkiraBot. С сентября 2024 года бот атаковал свыше 420 000 сайтов и успешно разместил спам как минимум в 80 000 из них. В основе атаки лежит языковая модель OpenAI, генерирующая уникальные сообщения, что позволяет обходить традиционные фильтры.

Целью бота стали контактные формы, чаты и комментарии на сайтах малого и среднего бизнеса, созданных через Shopify, GoDaddy, Wix, Squarespace и другие платформы. AkiraBot использует большие языковые модели OpenAI, в частности gpt-4o-mini, чтобы создавать маркетинговые сообщения. При этом чат-бота просят притвориться «полезным помощником».

Особенность AkiraBot — умение обходить систему защиты CAPTCHA, включая hCAPTCHA и reCAPTCHA. Также он скрывается от пользователя. Для сокрытия источника трафика используется сеть прокси-серверов SmartProxy, а действия бота ведутся в логах, которые публикуются в Telegram.

Изначально бот назывался Shopbot и ориентировался на магазины на Shopify, но со временем его создатели расширили цели и его охват. Спам-сообщения рекламируют сомнительные SEO-сервисы вроде Akira и ServicewrapGO.

После уведомления от SentinelOne OpenAI оперативно заблокировала API-ключи, задействованные в атаке. Тем не менее инцидент подчёркивает, насколько легко ИИ может быть использован во вредоносных целях.

vladimir59

Перейти

- Технический раздел

- ↳ Технический раздел, Правила форума и прочее...

- ↳ Не знаете, где задать вопрос - пишем здесь

- ↳ Вопросы к администрации форума

- Спутниковое ТВ

- ↳ Таблица транспондеров русскоязычных каналов

- ↳ Зоны покрытия спутников

- Новости Сат-ТВ

- ↳ Транспондерные новости °E

- ↳ Транспондерные новости спутников 4.8°E - 183°E

- ↳ Radio News (Транспондернык новости)

- ↳ Все транспондерные новости

- ↳ Временно открытые каналы

- ↳ Транспондерные новости °W

- ↳ Транспондерные новости спутников 177°W - 1°W

- ↳ Спутниковые новости

- ↳ Новости телеканалов

- ↳ Провайдеры спутникового и кабельного ТВ

- ↳ НТВ+

- ↳ Триколор

- ↳ XTRA TV

- ↳ Континент ТВ

- ↳ VIASAT/"Viasat Украина"

- ↳ Телекарта

- ↳ МТС тв

- ↳ Cyfrowy Polsat, UPC Direct

- ↳ Другие спутниковые платформы

- ↳ HD Телевидение

- ↳ 3D Телевидение

- IPTV

- ↳ Каналы IPTV

- ↳ Разное о IPTV

- ↳ Смарт ТВ приставки

- Бесплатные шаринг тесты

- Системы условного доступа

- ↳ Ключи к кодированным каналам

- ↳ Softcam keys

- ↳ Biss

- ↳ Бисс ключи (FEED каналы)

- ↳ PowerVu

- ↳ Viaccess

- ↳ Seca/Mediaguard

- ↳ Nagravision

- ↳ Irdeto

- ↳ Cryptoworks

- ↳ Conax

- ↳ Constant CW (Статика)

- ↳ Tandberg

- ↳ Эмуляторы

- Энигма 2

- ↳ Имиджи, бэкапы Энигма 2

- ↳ Плагины для Энигма 2

- ↳ Скины Энигма 2

- ↳ Satellites.xml for Enigma 2

- ↳ Списки каналов Enigma2

- ↳ Вопросы, обсуждение Энигма 2

- Спутниковые ресиверы

- ↳ Спутниковые ресиверы SDTV

- ↳ Globo,Orton,Opticum

- ↳ Globo/ digital/ opticum 3000,4000,4100,5000,6000

- ↳ Globo/Opticum/Orton 4100C;4060CX и клоны

- ↳ Globo/Opticum 7100CR, 7010CR , 7010CX

- ↳ Globo 7010A-8010A, OpenFox 7010, ОPTICUM 4000A

- ↳ Globo7010C-1CI

- ↳ Globo X80

- ↳ Openbox

- ↳ Другие DVB-S ресиверы

- ↳ Спутниковые ресиверы HD/MPEG4

- ↳ ALPHABOX HD

- ↳ Amiko HD

- ↳ Denys H.265 / Denys 2/2.2

- ↳ Dreamsky HD

- ↳ DREAMSAT HD

- ↳ Duosat HD

- ↳ Eurosky HD\EUROSAT HD

- ↳ Galaxy Innovations HD

- ↳ Gi HD S8120 Linux (Amiko 8900 Alien)

- ↳ Gi HD (другие модели)

- ↳ Globo Opticum Orton HD

- ↳ Openbox HD

- ↳ Formuler F1,F3

- ↳ OpenFox HD

- ↳ Open HD

- ↳ PREMIUM HD

- ↳ Q-SAT HD

- ↳ Satcom HD

- ↳ Sat Way HD

- ↳ StarTrack HD

- ↳ SkyPrime HD

- ↳ Technosat (Satintegral) HD

- ↳ Tiger HD

- ↳ Tiger Combo

- ↳ RED TIGER*

- ↳ TIGER HD М*

- ↳ TIGER HD T*

- ↳ TIGER HD G*

- ↳ TIGER HD Z*

- ↳ TIGER HD i*

- ↳ TIGER HD E*

- ↳ Tiger F1 HD

- ↳ Другие ресиверы линейки Tiger HD

- ↳ U2C

- ↳ WinQuest-HD

- ↳ Vu+

- ↳ WORLD VISION

- ↳ 50X HD, 55X HD, 55X HD Plus

- ↳ ZGEMMA HD

- ↳ Другие HDTV/MPEG4 ресиверы

- ↳ HDBOX HD

- ↳ GEANT HD

- ↳ GoldStar HD

- ↳ GTMEDIA HD

- ↳ LIFESTAR HD

- ↳ MAGIC / GAZAL HD

- ↳ MediaStar HD

- ↳ StarSat HD

- ↳ Спутниковые ресиверы 4К

- ↳ AMIKO 4K

- ↳ AB PULSe 4K/4K MINI

- ↳ Dreambox HD 4К

- ↳ Имиджи, бэкап для DM900/920 UltraHD 4K

- ↳ Dreambox ONE 4К

- ↳ Dreambox TWO 4К

- ↳ Edision +4K

- ↳ HD BOX S4K

- ↳ GI ET11000 4K

- ↳ Octagon 4K UHD

- ↳ Имидж, бэкап для Octagon SF8008 4K UHD

- ↳ Octagon SF4008 4K

- ↳ OCTAGON SF8008 MINI 4K

- ↳ OPTICUM 4K HD51

- ↳ uClan Ustym 4K

- ↳ Ustym 4K PRO

- ↳ Ustym 4K S2 OTT X

- ↳ Ustym 4K OTT Premium

- ↳ Uclan D-Box 4K CI+

- ↳ VU+

- ↳ VU+ Uno 4K, VU+ Uno 4K SE

- ↳ Vu+ Solo 4K

- ↳ VU + DUO 4K

- ↳ VU+ Ultimo 4K

- ↳ VU+ ZERO 4к

- ↳ Другие спутниковые 4К ресиверы

- ↳ Zgemma UHD

- ↳ VISION 4K

- Цифровые эфирные DVB-T2 ресиверы

- ↳ World Vision

- ↳ Eurosky

- ↳ Q-SAT

- ↳ Satcom

- ↳ U2C / UClan

- ↳ LORTON

- ↳ Tiger

- ↳ Sat-integral

- ↳ Strong

- ↳ Другие цифровые эфирные DVB-T2 ресиверы

- ↳ SELENGA

- ↳ ARIVA

- ↳ CADENA

- ↳ Romsat

- Спутниковое оборудование

- ↳ Установка и настройка

- ↳ Мотоподвес

- ↳ Конвертеры

- ↳ Прочее оборудование

- ↳ Приборы для настройки спутниковых антенн

- ↳ Новые технологии

- Спутниковый интернет

- ↳ Спутниковый интернет

- DVB карты

- Компьютеры

- ↳ Новости компьютерного мира

- ↳ Операционные системы

- ↳ Windows XP

- ↳ Windows 7

- ↳ Windows 8

- ↳ Windows 10

- ↳ Windows 11

- ↳ Другие операционные системы

- ↳ Всё для компьютера

- ↳ Антивирусы и безопасность

- ↳ Интернет браузеры

- ↳ Полезные программы, софт

- ↳ Железо

- ↳ Полезные советы

- ↳ Интернет

- Мобильная связь. Новости. Технологии. Операторы. Телефоны.

- ↳ Новости мобильных операторов

- ↳ Мобильный интернет

- ↳ Все о мобильных телефонах

- Новости спорта

- Курилка

- ↳ Свободное общение

- ↳ Юмор

- ↳ Анекдоты

- ↳ Афоризмы

- ↳ Фотоприколы

- ↳ Смешное видео

- ↳ Праздники

- ↳ Музыкальный мир

- ↳ Сегодня День рождения...

- ↳ Это интересно...

- ↳ Поздравления

- ↳ Уходят личности

Кто сейчас на конференции

Сейчас этот форум просматривают: нет зарегистрированных пользователей и 1 гость