Хакеры, взломы, вирусы

Модератор: Модераторы

- vladimir1949

- Сообщения: 4936

- Зарегистрирован: 20 июл 2023, 12:16

- Откуда: СРСР

- Благодарил (а): 12774 раза

- Поблагодарили: 6883 раза

Хакеры, взломы, вирусы

DDoS-атаки на API выросли в два раза — под прицелом ритейл и банки

В IV квартале 2024 года количество DDoS-атак на API увеличилось вдвое по сравнению с тем же кварталом 2023 года. При этом 70 % DDoS-атак на API пришлось на ритейл и банки, об этом сообщает аналитический центр компании StormWall.

Проанализировав данные клиентов, эксперты StormWall обнаружили, что за отчетный период 38 % DDoS-атак на API пришлось на ритейл (рост на 26 %), 32 % — на банковскую индустрию (рост на 22 %). На рост инцидентов повлияла потребительская активность в дни распродаж «Черная пятница» и подготовка к Новому году, в том числе возрастающий пик платежей в Новогодние праздники.

Как поясняют в компании, DDoS-атаки на API направлены на перегрузку серверов, обрабатывающих запросы к API, путем отправки огромного количества запросов. В итоге компании теряют доступ к сервисам, что приводит к простоям и ухудшению пользовательского опыта, финансовым потерям из-за остановки бизнес-процессов.

Атаки на API могут иметь такие последствия, как потеря данных, компрометация системы, изменение логики работы приложения или полный выход из строя системы. Достаточно найти уязвимость или вызвать чрезмерную нагрузку на конкретный эндпойнт. Запросы к API часто выглядят как легитимный трафик, что затрудняет их обнаружение и фильтрацию по сравнению с более очевидными атаками типа HTTP Flood.

Противостоять DDoS-атакам на API помогут системы мониторинга трафика для обнаружения аномалий, использование WAF для фильтрации вредоносного трафика, создание резервных копий данных и план действий при инцидентах.

В IV квартале 2024 года количество DDoS-атак на API увеличилось вдвое по сравнению с тем же кварталом 2023 года. При этом 70 % DDoS-атак на API пришлось на ритейл и банки, об этом сообщает аналитический центр компании StormWall.

Проанализировав данные клиентов, эксперты StormWall обнаружили, что за отчетный период 38 % DDoS-атак на API пришлось на ритейл (рост на 26 %), 32 % — на банковскую индустрию (рост на 22 %). На рост инцидентов повлияла потребительская активность в дни распродаж «Черная пятница» и подготовка к Новому году, в том числе возрастающий пик платежей в Новогодние праздники.

Как поясняют в компании, DDoS-атаки на API направлены на перегрузку серверов, обрабатывающих запросы к API, путем отправки огромного количества запросов. В итоге компании теряют доступ к сервисам, что приводит к простоям и ухудшению пользовательского опыта, финансовым потерям из-за остановки бизнес-процессов.

Атаки на API могут иметь такие последствия, как потеря данных, компрометация системы, изменение логики работы приложения или полный выход из строя системы. Достаточно найти уязвимость или вызвать чрезмерную нагрузку на конкретный эндпойнт. Запросы к API часто выглядят как легитимный трафик, что затрудняет их обнаружение и фильтрацию по сравнению с более очевидными атаками типа HTTP Flood.

Противостоять DDoS-атакам на API помогут системы мониторинга трафика для обнаружения аномалий, использование WAF для фильтрации вредоносного трафика, создание резервных копий данных и план действий при инцидентах.

- vladimir59

- Сообщения: 1059

- Зарегистрирован: 27 ноя 2024, 19:32

- Благодарил (а): 5382 раза

- Поблагодарили: 2260 раз

Хакеры, взломы, вирусы

Мошенники воруют Telegram-аккаунты под видом мести недоброжелателям

Российская компания «ЕСА ПРО» (входит в ГК «Кросс технолоджис»), оказывающая сервисные услуги в области ИТ и ИБ, выявила значительный рост активности киберпреступников, которые обманным путем получают доступ к профилям пользователей мессенджера Telegram. Мошенники активно эксплуатируют новый тренд на удаление аккаунтов пользователей Telegram по заказу других пользователей. Большая часть жертв – подростки. Об этом CNews сообщили представители ГК «Кросс технолоджис».

Злоумышленники, реагируя на спрос в теневом сегменте интернета, начали активно создавать специализированные боты и веб-ресурсы, которые под видом помощи в удалении аккаунтов фактически занимаются кражей персональных данных обратившихся пользователей.

Новая схема мошенничества обнаружена аналитиками сервиса для комплексной защиты от цифровых угроз Smart Business Alert (SBA).

Российская компания «ЕСА ПРО» (входит в ГК «Кросс технолоджис»), оказывающая сервисные услуги в области ИТ и ИБ, выявила значительный рост активности киберпреступников, которые обманным путем получают доступ к профилям пользователей мессенджера Telegram. Мошенники активно эксплуатируют новый тренд на удаление аккаунтов пользователей Telegram по заказу других пользователей. Большая часть жертв – подростки. Об этом CNews сообщили представители ГК «Кросс технолоджис».

Злоумышленники, реагируя на спрос в теневом сегменте интернета, начали активно создавать специализированные боты и веб-ресурсы, которые под видом помощи в удалении аккаунтов фактически занимаются кражей персональных данных обратившихся пользователей.

Новая схема мошенничества обнаружена аналитиками сервиса для комплексной защиты от цифровых угроз Smart Business Alert (SBA).

► Показать

- vladimir59

- Сообщения: 1059

- Зарегистрирован: 27 ноя 2024, 19:32

- Благодарил (а): 5382 раза

- Поблагодарили: 2260 раз

Хакеры, взломы, вирусы

Мошенники заразили вирусами миллион компьютеров через рекламу в пиратских кинотеатрах

07.03.2025 [12:01]

Microsoft сообщила о вредоносной рекламной кампании, обнаруженной в декабре прошлого года, которая «затронула почти миллион устройств по всему миру в ходе атаки с целью кражи информации», пишет ресурс PCMag.com. Атака затронула широкий спектр организаций, включая как потребительские, так и корпоративные устройства, что говорит о её неизбирательном характере, отметила компания.

Команда безопасности Microsoft отследила заражение двух пиратских видеосервисов, movies7 и 0123movie, реклама на которых перенаправляла пользователей на мошеннические сайты технической поддержки, которые затем перенаправляли их на страницы Discord, Dropbox и GitHub, где было размещено вредоносное ПО.

Команда безопасности Microsoft отследила заражение двух пиратских видеосервисов, movies7 и 0123movie, реклама на которых перенаправляла пользователей на мошеннические сайты технической поддержки, которые затем перенаправляли их на страницы Discord, Dropbox и GitHub, где было размещено вредоносное ПО.

Microsoft не уточнила, каким образом мошеннические сайты привлекали пользователей к загрузке программ, которые были скрытым вредоносным ПО, позволявшим похищать системную информацию или даже удалённо брать под контроль компьютер пользователя.

Для маскировки хакеры использовали подписанные сертификаты ПО, одновременно доставляя поначалу некоторые легитимные файлы. «По состоянию на середину января 2025 года обнаруженные загрузки первого этапа были подписаны цифровой подписью с помощью недавно созданного сертификата. Всего были идентифицированы двенадцать различных сертификатов, которые все были отозваны», — сообщила Microsoft.

Атака была разработана для доставки вредоносного софта, который позволяет собирать информацию о ПК и отправлять её на сервер киберпреступников. С его помощью хакеры также могли устанавливать на компьютер дополнительное вредоносное ПО, чтобы шпионить за «активностью просмотра и взаимодействовать с активным экземпляром браузера», в том числе Firefox, Chrome и Edge, заявила Microsoft.

Как сообщает PCMag, GitHub, Discord и Dropbox уже удалили страницы, на которых размещалось вредоносное ПО. Microsoft также отметила, что встроенный в Windows Microsoft Defender может обнаружить и пометить вредоносное ПО, используемое в хакерской атаке.

07.03.2025 [12:01]

Microsoft сообщила о вредоносной рекламной кампании, обнаруженной в декабре прошлого года, которая «затронула почти миллион устройств по всему миру в ходе атаки с целью кражи информации», пишет ресурс PCMag.com. Атака затронула широкий спектр организаций, включая как потребительские, так и корпоративные устройства, что говорит о её неизбирательном характере, отметила компания.

Microsoft не уточнила, каким образом мошеннические сайты привлекали пользователей к загрузке программ, которые были скрытым вредоносным ПО, позволявшим похищать системную информацию или даже удалённо брать под контроль компьютер пользователя.

Для маскировки хакеры использовали подписанные сертификаты ПО, одновременно доставляя поначалу некоторые легитимные файлы. «По состоянию на середину января 2025 года обнаруженные загрузки первого этапа были подписаны цифровой подписью с помощью недавно созданного сертификата. Всего были идентифицированы двенадцать различных сертификатов, которые все были отозваны», — сообщила Microsoft.

Атака была разработана для доставки вредоносного софта, который позволяет собирать информацию о ПК и отправлять её на сервер киберпреступников. С его помощью хакеры также могли устанавливать на компьютер дополнительное вредоносное ПО, чтобы шпионить за «активностью просмотра и взаимодействовать с активным экземпляром браузера», в том числе Firefox, Chrome и Edge, заявила Microsoft.

Как сообщает PCMag, GitHub, Discord и Dropbox уже удалили страницы, на которых размещалось вредоносное ПО. Microsoft также отметила, что встроенный в Windows Microsoft Defender может обнаружить и пометить вредоносное ПО, используемое в хакерской атаке.

- vladimir59

- Сообщения: 1059

- Зарегистрирован: 27 ноя 2024, 19:32

- Благодарил (а): 5382 раза

- Поблагодарили: 2260 раз

Хакеры, взломы, вирусы

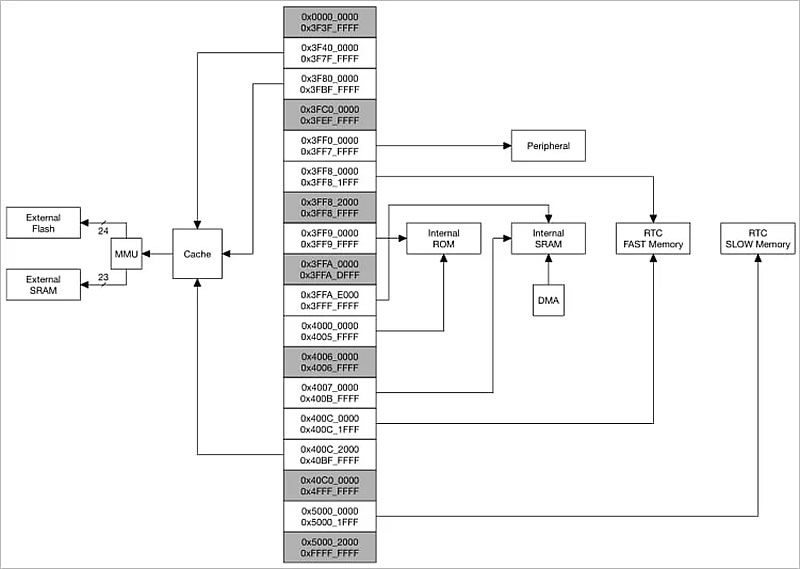

Миллионы умных замков и других гаджетов под угрозой взлома — в популярном Bluetooth-чипе нашли скрытый бэкдор

09.03.2025 [15:18]

В популярном беспроводном контроллере ESP32 от китайской компании Espressif, который установлен более чем на миллиарде устройств, обнаружена скрытая уязвимость в виде бэкдора. Эта маленькая лазейка, о которой почти никто не знал, позволяет атакующим выдавать себя за доверенные устройства, красть данные и закрепляться в системе надолго, по сути навсегда.

Два испанских исследователя, Мигель Тараско Акунья (Miguel Tarascó Acuña) и Антонио Васкес Бланко (Antonio Vázquez Blanco) из компании Tarlogic Security, решили копнуть глубже и обнаружили, что в этом чипе есть команды, позволяющие выполнять различные вредоносные действия. Например, выдавать себя за доверенные устройства, красть данные и даже проникать через сеть в другие устройства. В общем, полный набор шпионских инструментов. Свои выводы Tarlogic Security представила на конференции RootedCON в Мадриде, сообщает BleepingComputer.

ESP32 — это микроконтроллер, отвечающий за Wi-Fi- и Bluetooth-соединения. Он встроен в умные замки, медицинские приборы, смартфоны и компьютеры. Обнаруженный «чёрный ход» позволяет злоумышленникам выдавать себя за другие системы и заражать устройства, минуя все проверки безопасности. По сути, умный замок может открыться не владельцу, а постороннему человеку, не говоря уже о таких «простых» вещах, как кража личной информации.

ESP32 — это микроконтроллер, отвечающий за Wi-Fi- и Bluetooth-соединения. Он встроен в умные замки, медицинские приборы, смартфоны и компьютеры. Обнаруженный «чёрный ход» позволяет злоумышленникам выдавать себя за другие системы и заражать устройства, минуя все проверки безопасности. По сути, умный замок может открыться не владельцу, а постороннему человеку, не говоря уже о таких «простых» вещах, как кража личной информации.

Исследователи также отметили один важный момент. В последнее время интерес к безопасности Bluetooth снизился. Однако это произошло не потому, что протокол стал безопаснее, а потому, что прошлогодние атаки либо не имели работающих инструментов, либо использовали устаревшее ПО, несовместимое с современными системами. Чтобы изучить проблему, специалисты Tarlogic разработали новый независимый от операционных систем Bluetooth-драйвер на языке C. Он позволяет напрямую взаимодействовать с аппаратной частью, не опираясь на стандартные API. Это дало им возможность получить доступ к Bluetooth-трафику и обнаружить скрытые команды (Opcode 0x3F) в прошивке ESP32.

В общей сложности было выявлено 29 команд, которые можно смело назвать бэкдором. С их помощью можно манипулировать памятью, подделывать MAC-адреса и внедрять пакеты LMP/LLCP — в общем, выполнять практически любые вредоносные действия.

09.03.2025 [15:18]

В популярном беспроводном контроллере ESP32 от китайской компании Espressif, который установлен более чем на миллиарде устройств, обнаружена скрытая уязвимость в виде бэкдора. Эта маленькая лазейка, о которой почти никто не знал, позволяет атакующим выдавать себя за доверенные устройства, красть данные и закрепляться в системе надолго, по сути навсегда.

Два испанских исследователя, Мигель Тараско Акунья (Miguel Tarascó Acuña) и Антонио Васкес Бланко (Antonio Vázquez Blanco) из компании Tarlogic Security, решили копнуть глубже и обнаружили, что в этом чипе есть команды, позволяющие выполнять различные вредоносные действия. Например, выдавать себя за доверенные устройства, красть данные и даже проникать через сеть в другие устройства. В общем, полный набор шпионских инструментов. Свои выводы Tarlogic Security представила на конференции RootedCON в Мадриде, сообщает BleepingComputer.

Исследователи также отметили один важный момент. В последнее время интерес к безопасности Bluetooth снизился. Однако это произошло не потому, что протокол стал безопаснее, а потому, что прошлогодние атаки либо не имели работающих инструментов, либо использовали устаревшее ПО, несовместимое с современными системами. Чтобы изучить проблему, специалисты Tarlogic разработали новый независимый от операционных систем Bluetooth-драйвер на языке C. Он позволяет напрямую взаимодействовать с аппаратной частью, не опираясь на стандартные API. Это дало им возможность получить доступ к Bluetooth-трафику и обнаружить скрытые команды (Opcode 0x3F) в прошивке ESP32.

В общей сложности было выявлено 29 команд, которые можно смело назвать бэкдором. С их помощью можно манипулировать памятью, подделывать MAC-адреса и внедрять пакеты LMP/LLCP — в общем, выполнять практически любые вредоносные действия.

- vladimir59

- Сообщения: 1059

- Зарегистрирован: 27 ноя 2024, 19:32

- Благодарил (а): 5382 раза

- Поблагодарили: 2260 раз

Хакеры, взломы, вирусы

Миллионы компьютеров оказались под угрозой взлома из-за критической уязвимости, связанной с Python

10.03.2025 [19:56]

В популярном пакете объектно-ориентированного языка программирования Python — python-json-logger — обнаружена критическая уязвимость, которой присвоен код CVE-2025-27607. Эксперт по компьютерной безопасности компании «Газинформсервис» Александр Кабанов утверждает, что эта проблема затрагивает миллионы пользователей. На сегодняшний день среда разработки Python развёрнута на более чем 43 миллионах ПК по всему миру.

Сообщается, что проблема возникла из-за удаления зависимости msgspec-python313-pre из репозитория PyPI (Python Package Index), который содержит тысячи сторонних модулей для Python. Злоумышленники добавили в репозиторий вредоносный пакет с тем же именем, который даёт им возможность удалённого выполнения произвольного кода на уязвимых системах, что может привести к компрометации данных, краже информации и полному контролю над заражённым ПК.

«Возможность удалённого доступа к системе и выполнение произвольного кода из-за отсутствующей зависимости показывает, насколько важно при каждой сборке анализировать код и зависимости, а также оперативно обновлять ПО», — отметил Кабанов.

«Википедия» определяет Python как «мультипарадигмальный высокоуровневый язык программирования общего назначения с динамической строгой типизацией и автоматическим управлением памятью, ориентированный на повышение производительности разработчика, читаемости кода и его качества, а также на обеспечение переносимости написанных на нём программ».

В 2024 году Python впервые обогнал JavaScript и стал самым популярным языком программирования на GitHub. Такой рост объясняется активным развитием науки о данных и ажиотажному росту интереса к ИИ и машинному обучению. Эти изменения в глобальном плане отражают сдвиг в индустрии, где всё больше внимания уделяется применению искусственного интеллекта, включая создание более лёгких моделей, требующих меньших вычислительных ресурсов.

10.03.2025 [19:56]

В популярном пакете объектно-ориентированного языка программирования Python — python-json-logger — обнаружена критическая уязвимость, которой присвоен код CVE-2025-27607. Эксперт по компьютерной безопасности компании «Газинформсервис» Александр Кабанов утверждает, что эта проблема затрагивает миллионы пользователей. На сегодняшний день среда разработки Python развёрнута на более чем 43 миллионах ПК по всему миру.

Сообщается, что проблема возникла из-за удаления зависимости msgspec-python313-pre из репозитория PyPI (Python Package Index), который содержит тысячи сторонних модулей для Python. Злоумышленники добавили в репозиторий вредоносный пакет с тем же именем, который даёт им возможность удалённого выполнения произвольного кода на уязвимых системах, что может привести к компрометации данных, краже информации и полному контролю над заражённым ПК.

«Возможность удалённого доступа к системе и выполнение произвольного кода из-за отсутствующей зависимости показывает, насколько важно при каждой сборке анализировать код и зависимости, а также оперативно обновлять ПО», — отметил Кабанов.

«Википедия» определяет Python как «мультипарадигмальный высокоуровневый язык программирования общего назначения с динамической строгой типизацией и автоматическим управлением памятью, ориентированный на повышение производительности разработчика, читаемости кода и его качества, а также на обеспечение переносимости написанных на нём программ».

В 2024 году Python впервые обогнал JavaScript и стал самым популярным языком программирования на GitHub. Такой рост объясняется активным развитием науки о данных и ажиотажному росту интереса к ИИ и машинному обучению. Эти изменения в глобальном плане отражают сдвиг в индустрии, где всё больше внимания уделяется применению искусственного интеллекта, включая создание более лёгких моделей, требующих меньших вычислительных ресурсов.

- vladimir59

- Сообщения: 1059

- Зарегистрирован: 27 ноя 2024, 19:32

- Благодарил (а): 5382 раза

- Поблагодарили: 2260 раз

Хакеры, взломы, вирусы

Злоумышленники стали чаще рассылать вредоносные архивы для угона аккаунтов

15.03.2025 [10:38]

Мошенники освоили новую схему угона аккаунтов — теперь они рассылают по электронной почте письма с вредоносными вложениями в формате архивов, в которых содержатся разные вирусы и фишинговые ссылки. Количество таких писем за февраль и первую половину марта превысило 880 тыс., а темы подобных посланий обычно связаны с завершением периода налоговой отчётности, этом пишет «Коммерсантъ» со ссылкой на данные сервиса «Почта Mail».

В сообщении сказано, что платформа «Почта Mail» каждый день обрабатывает от 400 млн до 600 млн писем, среди которых более 22 млн содержат вложения. Мошенники чаще всего рассылают письма с вложениями в виде архивов в форматах «.7z», «.rar» и «.zip». В дополнение к этому за последний месяц вредоносный код нередко обнаруживался в файлах формата «.cab», который обычно используется для системного архивирования, но иногда также применяется для передачи электронной цифровой подписи.

Злоумышленники массово рассылают упакованные в архивные файлы вложения, выдавая их за финансовые документы. Они пользуются напряжённостью в компаниях перед закрытием очередного отчётного налогового периода. По данным источника, чаще всего файлы во вложениях мошенников носят названия «Документы на подпись», «Извещение», «Счёт».

По данным компании Bi.Zone, работающей в сфере информационной безопасности, в прошлом году доля сообщений с фишинговыми ссылками в почтовом трафике увеличилась на 25 %. В среднем вредоносные файлы были обнаружены в одном письме из ста. В компании также отметили рост количества фишинговых писем, основанных на предложениях принять участие в розыгрыше призов. В первой половине 2024 года на корпоративные почтовые ящики российских компаний поступали единицы подобных писем, но с октября этот показатель в среднем вырос до 56 тыс. писем в месяц. За первые две недели марта в компании уже пришло около 35 тыс. подобных писем.

Одна из популярных схем подобного мошенничества сводится к попыткам убедить жертву принять участие в беспроигрышной лотерее. В случае согласия жертва выигрывает, но для получения приза ей предлагается оплатить комиссию. В конечном счёте в руки злоумышленников попадают денежные средства жертвы, а в некоторых случаях и платёжная информация. Данные карт злоумышленники могут использовать для дальнейших махинаций или продажи на чёрном рынке.

15.03.2025 [10:38]

Мошенники освоили новую схему угона аккаунтов — теперь они рассылают по электронной почте письма с вредоносными вложениями в формате архивов, в которых содержатся разные вирусы и фишинговые ссылки. Количество таких писем за февраль и первую половину марта превысило 880 тыс., а темы подобных посланий обычно связаны с завершением периода налоговой отчётности, этом пишет «Коммерсантъ» со ссылкой на данные сервиса «Почта Mail».

В сообщении сказано, что платформа «Почта Mail» каждый день обрабатывает от 400 млн до 600 млн писем, среди которых более 22 млн содержат вложения. Мошенники чаще всего рассылают письма с вложениями в виде архивов в форматах «.7z», «.rar» и «.zip». В дополнение к этому за последний месяц вредоносный код нередко обнаруживался в файлах формата «.cab», который обычно используется для системного архивирования, но иногда также применяется для передачи электронной цифровой подписи.

Злоумышленники массово рассылают упакованные в архивные файлы вложения, выдавая их за финансовые документы. Они пользуются напряжённостью в компаниях перед закрытием очередного отчётного налогового периода. По данным источника, чаще всего файлы во вложениях мошенников носят названия «Документы на подпись», «Извещение», «Счёт».

По данным компании Bi.Zone, работающей в сфере информационной безопасности, в прошлом году доля сообщений с фишинговыми ссылками в почтовом трафике увеличилась на 25 %. В среднем вредоносные файлы были обнаружены в одном письме из ста. В компании также отметили рост количества фишинговых писем, основанных на предложениях принять участие в розыгрыше призов. В первой половине 2024 года на корпоративные почтовые ящики российских компаний поступали единицы подобных писем, но с октября этот показатель в среднем вырос до 56 тыс. писем в месяц. За первые две недели марта в компании уже пришло около 35 тыс. подобных писем.

Одна из популярных схем подобного мошенничества сводится к попыткам убедить жертву принять участие в беспроигрышной лотерее. В случае согласия жертва выигрывает, но для получения приза ей предлагается оплатить комиссию. В конечном счёте в руки злоумышленников попадают денежные средства жертвы, а в некоторых случаях и платёжная информация. Данные карт злоумышленники могут использовать для дальнейших махинаций или продажи на чёрном рынке.

- Aleksandr58

- Сообщения: 10106

- Зарегистрирован: 28 апр 2024, 10:46

- Откуда: УКРАЇНА

- Благодарил (а): 5033 раза

- Поблагодарили: 16638 раз

Хакеры, взломы, вирусы

Хакеры уже восемь лет заражают Windows вирусами через поддельные ярлыки, но Microsoft не торопится что-то с этим делать

19.03.2025 [13:35]

На протяжении последних восьми лет злоумышленники эксплуатируют уязвимость в Windows, связанную с обработкой ярлыков .LNK, для скрытого распространения вредоносного ПО. Этот метод активно применяли различные хакерские группировки для атак на государственные предприятия и организации финансового сектора. Несмотря на отчёты специалистов, Microsoft отказалась выпускать экстренные патчи для своих систем.

19.03.2025 [13:35]

На протяжении последних восьми лет злоумышленники эксплуатируют уязвимость в Windows, связанную с обработкой ярлыков .LNK, для скрытого распространения вредоносного ПО. Этот метод активно применяли различные хакерские группировки для атак на государственные предприятия и организации финансового сектора. Несмотря на отчёты специалистов, Microsoft отказалась выпускать экстренные патчи для своих систем.

► Показать

- vladimir59

- Сообщения: 1059

- Зарегистрирован: 27 ноя 2024, 19:32

- Благодарил (а): 5382 раза

- Поблагодарили: 2260 раз

Хакеры, взломы, вирусы

В Steam нашли вирус, маскирующийся под демо игры

Хакеры постоянно ищут новые способы достать нужную им информацию. Считалось, что с проблемой вирусов сталкиваются любители пиратских копий игр, но уже не первый раз вредоносные программы находят в официальных магазинах. Недавно, например, такую обнаружили прямо в Steam.

Пользователь Reddit под ником FERAL_WASP обратил внимание на страницу демоверсии игры Sniper: Phantom's Resolution. Сначала его смутило малое количество информации о шутере, а также несовпадение ассетов и опечатки в названии на скриншотах. Затем он внимательно изучил сайт указанной студии и обнаружил, что тот был зарегистрирован всего неделю назад. Геймер попросил помощи у других пользователей, чтобы проверить подозрительную игру.

Игрок под ником meantbent3 провёл тесты странной демоверсии с помощью виртуальной машины. Оказалось, что Sniper: Phantom's Resolution пытается маскироваться под игру на Unity, но файловая система при этом совершенна иная. При установке в процессах появляется Windows Defender SmartScreen.exe и ПО, дающее права администратора другим программам. Вирус создаёт правило, которое позволяет запускать его при каждом включении ПК в обход защитника Windows, а также обращается к браузеру и сети, быстро запуская и закрывая множество мелких команд.

Геймеры предположили, что программа считывает cookie и ворует другую информацию с ПК пользователя. На Reddit посоветовали не запускать игру и пожаловаться на её страницу, чтобы Valve скорее обратила внимание на проблему — и вскоре компания действительно удалила тайтл из магазина.

Хакеры постоянно ищут новые способы достать нужную им информацию. Считалось, что с проблемой вирусов сталкиваются любители пиратских копий игр, но уже не первый раз вредоносные программы находят в официальных магазинах. Недавно, например, такую обнаружили прямо в Steam.

Пользователь Reddit под ником FERAL_WASP обратил внимание на страницу демоверсии игры Sniper: Phantom's Resolution. Сначала его смутило малое количество информации о шутере, а также несовпадение ассетов и опечатки в названии на скриншотах. Затем он внимательно изучил сайт указанной студии и обнаружил, что тот был зарегистрирован всего неделю назад. Геймер попросил помощи у других пользователей, чтобы проверить подозрительную игру.

Игрок под ником meantbent3 провёл тесты странной демоверсии с помощью виртуальной машины. Оказалось, что Sniper: Phantom's Resolution пытается маскироваться под игру на Unity, но файловая система при этом совершенна иная. При установке в процессах появляется Windows Defender SmartScreen.exe и ПО, дающее права администратора другим программам. Вирус создаёт правило, которое позволяет запускать его при каждом включении ПК в обход защитника Windows, а также обращается к браузеру и сети, быстро запуская и закрывая множество мелких команд.

Геймеры предположили, что программа считывает cookie и ворует другую информацию с ПК пользователя. На Reddit посоветовали не запускать игру и пожаловаться на её страницу, чтобы Valve скорее обратила внимание на проблему — и вскоре компания действительно удалила тайтл из магазина.

- vladimir59

- Сообщения: 1059

- Зарегистрирован: 27 ноя 2024, 19:32

- Благодарил (а): 5382 раза

- Поблагодарили: 2260 раз

Хакеры, взломы, вирусы

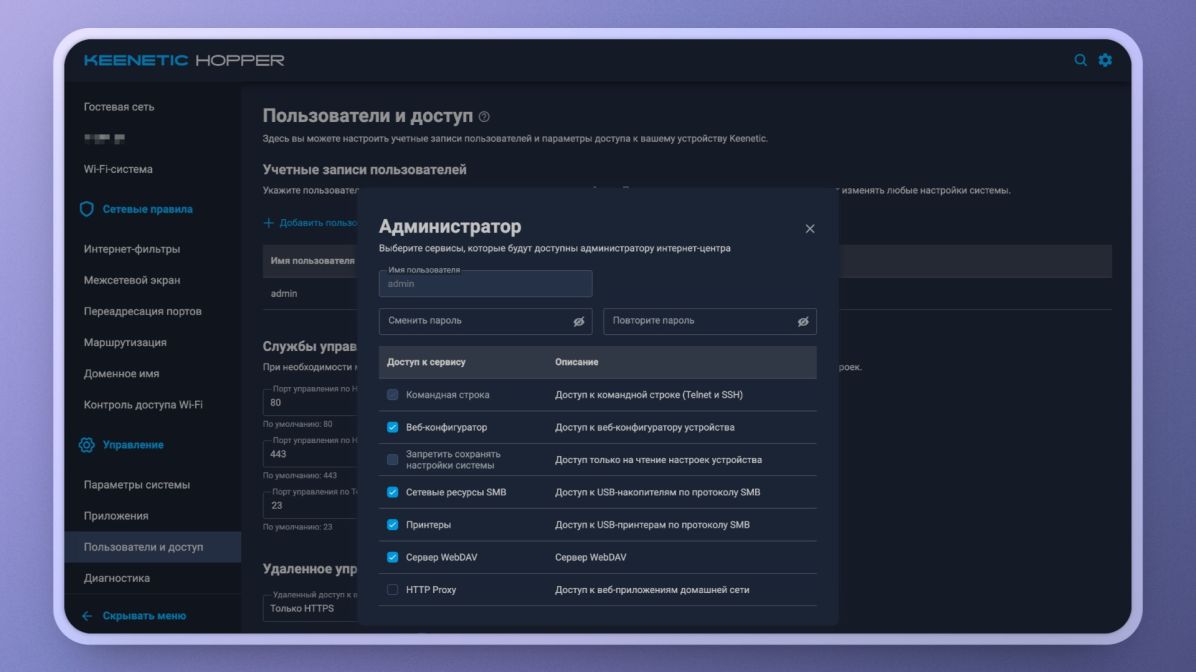

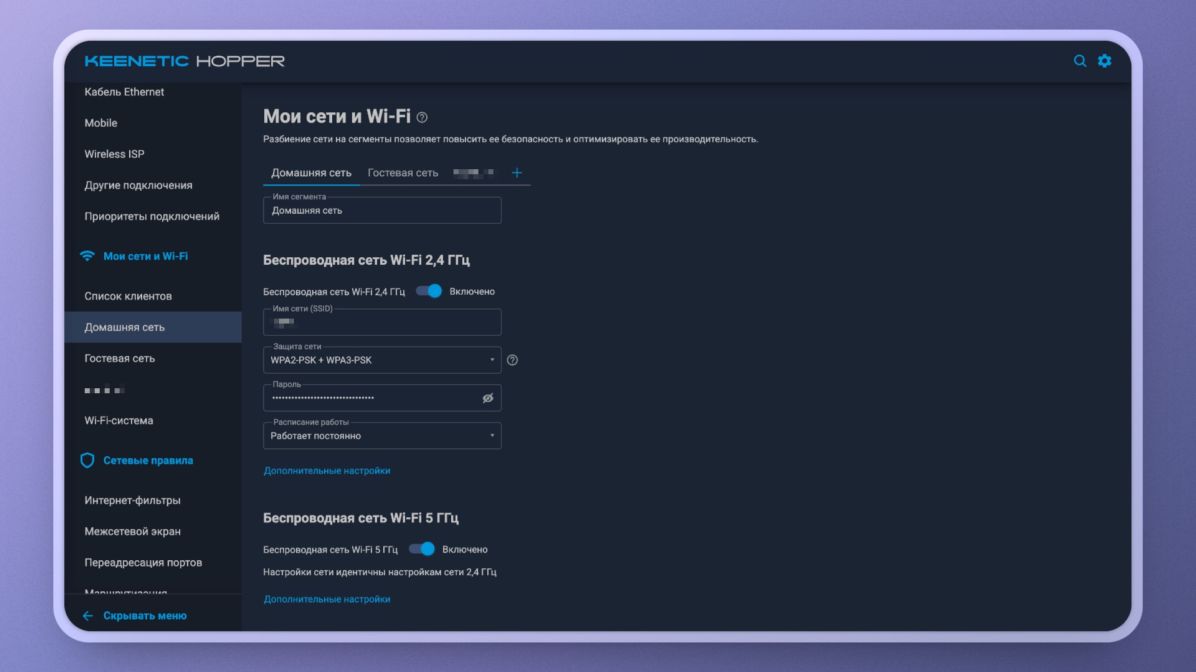

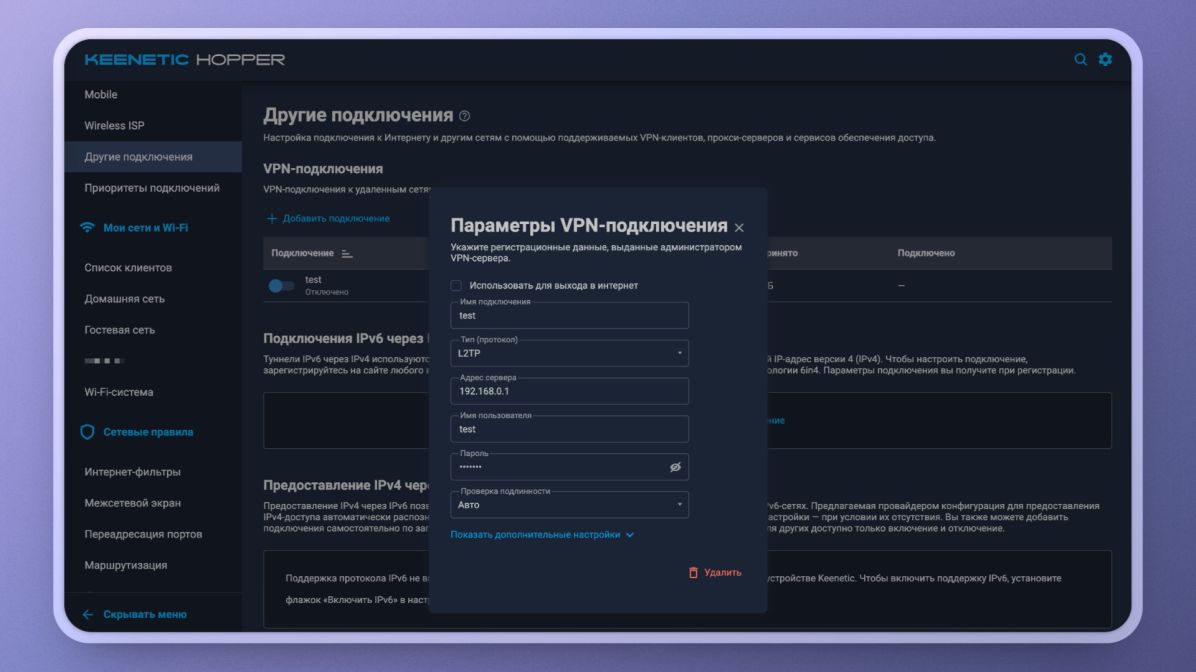

Возможно, утекла база данных Keenetic. Что делать, если у вас роутер этой фирмы?

Производитель сетевого оборудования Keenetic объявил, что часть данных фирменного мобильного приложения могла быть скомпрометирована. Не факт, что речь о полномасштабной утечке, но позаботиться о защите информации всё же стоит.

Что известно об инциденте

15 марта 2023 года независимый исследователь кибербезопасности сообщил Keenetic об имеющейся уязвимости, которая открывает доступ к базе данных, в том числе к именам учётной записи Keenetic и хэшам паролей.

Инженеры компании устранили проблему в тот же день. Исследователь заверил, что уничтожил и никому не передавал сведения пользователей, которые стали ему доступны из-за найденной уязвимости. Свидетельств компрометации информации о владельцах маршрутизатором не было.

Однако теперь, спустя два года, обнаруживший утечку передал фрагмент базы неназванному СМИ. В Keenetic пришли к выводу, что больше не могут гарантировать сохранность данных. «Тем не менее, учитывая характер сведений, которые потенциально могли быть раскрыты, мы считаем, что риск недобросовестных действий остается низким», — заявила компания.

В потенциально слитой базе могут быть адреса электронной почты пользователей, хэши паролей от учётных записей, конфигурации сетевых интерфейсов, имена и MAC-адреса зарегистрированных устройств, списки доступа IP и MAC, логины и пароли клиентов VPN.

Что следует сделать

Риску подвержены пользователи, которые зарегистрировались в системе Keenetic до 16 марта 2023 года. Keenetic рекомендует сменить пароли учётных записей, точек Wi-Fi и ключи VPN-клиентов.

Вот как это сделать:

Производитель сетевого оборудования Keenetic объявил, что часть данных фирменного мобильного приложения могла быть скомпрометирована. Не факт, что речь о полномасштабной утечке, но позаботиться о защите информации всё же стоит.

Что известно об инциденте

15 марта 2023 года независимый исследователь кибербезопасности сообщил Keenetic об имеющейся уязвимости, которая открывает доступ к базе данных, в том числе к именам учётной записи Keenetic и хэшам паролей.

Инженеры компании устранили проблему в тот же день. Исследователь заверил, что уничтожил и никому не передавал сведения пользователей, которые стали ему доступны из-за найденной уязвимости. Свидетельств компрометации информации о владельцах маршрутизатором не было.

Однако теперь, спустя два года, обнаруживший утечку передал фрагмент базы неназванному СМИ. В Keenetic пришли к выводу, что больше не могут гарантировать сохранность данных. «Тем не менее, учитывая характер сведений, которые потенциально могли быть раскрыты, мы считаем, что риск недобросовестных действий остается низким», — заявила компания.

В потенциально слитой базе могут быть адреса электронной почты пользователей, хэши паролей от учётных записей, конфигурации сетевых интерфейсов, имена и MAC-адреса зарегистрированных устройств, списки доступа IP и MAC, логины и пароли клиентов VPN.

Что следует сделать

Риску подвержены пользователи, которые зарегистрировались в системе Keenetic до 16 марта 2023 года. Keenetic рекомендует сменить пароли учётных записей, точек Wi-Fi и ключи VPN-клиентов.

Вот как это сделать:

► Показать

- vladimir59

- Сообщения: 1059

- Зарегистрирован: 27 ноя 2024, 19:32

- Благодарил (а): 5382 раза

- Поблагодарили: 2260 раз

Хакеры, взломы, вирусы

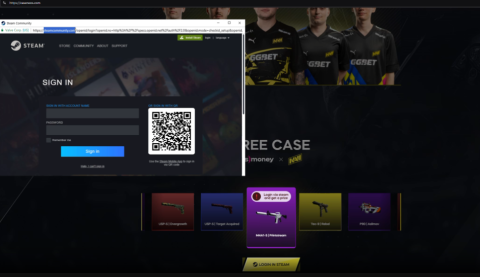

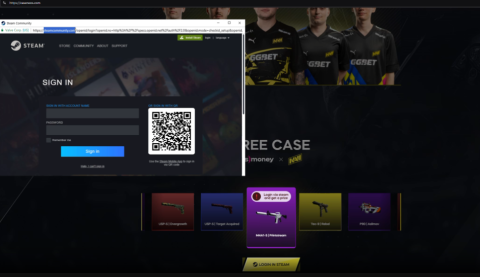

Мошенники начали воровать аккаунты в Steam, используя поддельный клиент

Аккаунты в Steam — лакомый кусочек для многих мошенников, которые каждый раз придумывают новые способы добыть желаемое от невнимательных геймеров. На этот раз злоумышленники решили создать поддельный Steam и рекламировать его, используя киберспортсменов.

Компания Silent Push обратила внимание на новую схему, с помощью которой мошенники пытаются украсть аккаунты в Steam. Она преимущественно направлена на игроков в CS2 и использует тактику «браузер в браузере». На некоторых сайтах, которые сначала кажутся надёжными (или на самом деле являются таковыми), появляется фейковое всплывающее окно с изображением профессиональной команды NAVI из CS2 (но с устаревшим и уже не существующим составом), а также предложение попробовать открыть бесплатный кейс. После этого геймер видит свой выигрыш, а дальше мошенники предлагают ввести данные от учётной записи Steam, чтобы получить заветный скин.

Сложность заключается в том, что поддельное окно для ввода данных аккаунта Steam очень напоминает настоящее — оно даже отображает реальный адрес цифрового магазина. Из-за этого многие геймеры теряются и доверяют мошенникам. При этом поддельное окно можно отличить по урезанному взаимодействию: его нельзя развернуть или свернуть, а в коде видно, что окно собрано из разных кусков. Мошенники при этом не скупятся на рекламу своих подставных сайтов: посты якобы от лица киберспортсменов NAVI с рекомендациями неизвестных порталов можно найти в социальных сетях с накрученными лайками.

Аккаунты в Steam — лакомый кусочек для многих мошенников, которые каждый раз придумывают новые способы добыть желаемое от невнимательных геймеров. На этот раз злоумышленники решили создать поддельный Steam и рекламировать его, используя киберспортсменов.

Компания Silent Push обратила внимание на новую схему, с помощью которой мошенники пытаются украсть аккаунты в Steam. Она преимущественно направлена на игроков в CS2 и использует тактику «браузер в браузере». На некоторых сайтах, которые сначала кажутся надёжными (или на самом деле являются таковыми), появляется фейковое всплывающее окно с изображением профессиональной команды NAVI из CS2 (но с устаревшим и уже не существующим составом), а также предложение попробовать открыть бесплатный кейс. После этого геймер видит свой выигрыш, а дальше мошенники предлагают ввести данные от учётной записи Steam, чтобы получить заветный скин.

Сложность заключается в том, что поддельное окно для ввода данных аккаунта Steam очень напоминает настоящее — оно даже отображает реальный адрес цифрового магазина. Из-за этого многие геймеры теряются и доверяют мошенникам. При этом поддельное окно можно отличить по урезанному взаимодействию: его нельзя развернуть или свернуть, а в коде видно, что окно собрано из разных кусков. Мошенники при этом не скупятся на рекламу своих подставных сайтов: посты якобы от лица киберспортсменов NAVI с рекомендациями неизвестных порталов можно найти в социальных сетях с накрученными лайками.

Кто сейчас на конференции

Сейчас этот форум просматривают: нет зарегистрированных пользователей и 3 гостя