Страница 16 из 23

Хакеры, взломы, вирусы

Добавлено: 10 авг 2024, 16:03

vladimir1949

Хакеры очень любят смартфоны

Смартфон является одним из лучших друзей человека и, кстати, сокровищницей личных данных - от контактов, сообщений, личных фотографий до финансовых данных. При относительно небольших затратах времени и финансовых ресурсов хакеры могут взять под контроль смартфон. Из-за этого они преследуют пользователей мобильных телефонов многочисленными атаками.

Хакеры тоже любят смартфоны

К сожалению, многие люди не знают о рисках, которые влечет за собой нарушение безопасности мобильного телефона. Иногда это приводит к незначительным неудобствам, связанным с работой устройства, но при неблагоприятных обстоятельствах вы можете потерять деньги, конфиденциальную информацию и даже репутацию.

► Показать

- Владельцы смартфонов все чаще оказываются беспомощными перед действиями киберпреступников. Это происходит по нескольким причинам: разнообразие угроз, сложные векторы атак и отсутствие у пользователей надлежащей защиты. Определяются и некоторые нюансы. Например, на смартфоне вы видите меньшую адресную строку в браузере по сравнению с ПК, поэтому пользователи телефонов чрезвычайно уязвимы для фишинга

- говорит Михал Лебедцкий, менеджер по маркетингу G DATA Польша.

Хакеры используют различные методы доступа к смартфонам и перехватывают голосовую почту, телефонные звонки, текстовые сообщения и даже микрофон и камеру, конечно, все это делается без согласия и ведома пользователя.

- Злоумышленники являются бенефициарами быстрого темпа эволюции, происходящего в сегменте мобильных устройств. По мере развития технологий ландшафт потенциальных угроз меняется, что требует от пользователей и организаций постоянно проявлять бдительность и проявлять инициативу.

- добавил Михаил Лебедев.

Android или iOS

Компьютеры, работающие под управлением Windows, чаще становятся жертвами киберпреступников, чем люди, использующие Linux или MacOS.

Это связано с явным доминированием "окон" в сегменте операционных систем для ПК. По понятным причинам злоумышленники поражают большие сообщества, и к таким относятся пользователи Windows.

Аналогичная ситуация наблюдается и со смартфонами.

Сейчас около 70%. пользователи имеют устройства с операционной системой Android, а 29%. это владельцы iPhone.

В результате телефоны Android более уязвимы, чем устройства Apple.

Хакерам понравилась операционная система с зеленым человечком по нескольким причинам. Помимо его высокой популярности, важным фактором является открытый характер платформы, а также довольно мягкий подход Google к разработчикам, размещающим приложения в Google Play Store. Исследователи из Microsoft обнаружили на этой платформе уязвимые приложения, которые зарегистрировали в общей сложности более 4 миллиардов загрузок. Рекордсменом здесь является Xiaomi File Manager с более чем миллиардом загрузок.

Политика Apple по размещению приложений в AppStore гораздо более ограничительна,хотя иногда и вредоносные программы. Кроме того, существуют и другие каналы распространения вредоносных программ, и, вопреки распространенному мнению, владельцы iPhone не могут спать спокойно. В прошлом году было отмечено резкое увеличение количества вредоносных программ (MacStealer, Atomic Stealer MetaStealer, GoSorry), крадущих конфиденциальные данные, такие как имена пользователей, пароли аутентификации или кошельки криптовалюты, со смартфонов с яблочком. Интересно, что перечисленные программы доступны в модели "malware as a service" и продаются в Darknet.

Еще одна серьезная проблема, с которой сталкиваются пользователи iPhone, - это так называемое наемное шпионское ПО. Его поставщики продают свою продукцию государственным организациям и правоохранительным органам. Бывает, что политики незаконно используют эти инструменты против журналистов, политиков, диссидентов и своих граждан. Самым известным, хотя и не единственным, представителем этой группы программ является Pegasus.

Смартфон под особым контролем

Пользователи смартфонов не остаются уязвимыми в борьбе с хакерами.

Есть несколько практических и выполнимых практик, которые можно использовать для улучшения защиты мобильных устройств. Многие инциденты являются следствием устаревания протоколов безопасности, отсутствия бдительности владельцев устройств, а также неспособности владельцев устройств использовать защитные механизмы.

Производители относительно часто выпускают обновления для исправления уязвимостей.

Задержка или преуменьшение обновлений делает устройства уязвимыми для атак, в которых хакеры используют хорошо известные им уязвимости. Вот почему так важно включать автоматические обновления как для операционной системы, так и для приложений, чтобы быть уверенным в использовании последних и самых безопасных версий. Не менее важным для пользователей смартфонов является использование уникальных паролей, предпочтительно в сочетании с многофакторной аутентификацией, которая создает дополнительный уровень защиты.

- Пользователи смартфонов также должны использовать защиту в виде антивирусного программного обеспечения. Некоторые антивирусы, помимо защиты от вредоносных программ и других угроз, также защищают от последствий потери или кражи оборудования. Инвестиционные затраты на антивирус для смартфона действительно невелики по сравнению с ущербом, который могут нанести киберпреступники после взлома устройства.

- говорит Михаил Лебедев.

В настоящее время, когда тысячи приложений доступны практически у вас под рукой, вы должны проявлять исключительную бдительность не только при их установке, но и при проверке разрешений.

Многие программы требуют от пользователя предоставления разрешений, которые превышают их функциональные потребности, потенциально угрожая безопасности и конфиденциальности данных. Регулярный просмотр и управление разрешениями может остановить множество потенциальных атак. Стоит также понять, что, хотя смартфоны являются карманными устройствами, угрозы, которые подстерегают их владельцев, вовсе не имеют карманных размеров.

Хакеры, взломы, вирусы

Добавлено: 11 авг 2024, 18:43

vladimir1949

Обнаружена крупномасштабная вредоносная кампания, нацеленная на пользователей Google Chrome и Microsoft Edge

Более 300 000 пользователей Chrome и Edge стали жертвами трояна

Исследовательская группа ReasonLabs обнаружила продолжающуюся широкомасштабную вредоносную кампанию, которая использует троян для установки мошеннических расширений в браузерах Google Chrome и Microsoft Edge. Согласно анализу, кампания охватила не менее 300 000 пользователей.

Вредоносное ПО распространяется через поддельные веб-сайты, маскирующиеся под популярное программное обеспечение, такое как Roblox FPS Unlocker, YouTube, VLC media player, Steam или KeePass. Злоумышленники используют вредоносную рекламу для продвижения этих сайтов, чтобы обмануть пользователей и заставить их загрузить троян.

► Показать

Троян, существующий с 2021 года, содержит различные компоненты, от простых расширений рекламного ПО, которые перехватывают поиск, до более сложных вредоносных скриптов, которые устанавливают локальные расширения для кражи личных данных и выполнения различных команд.

После загрузки троян регистрирует задачу, которая настроена на выполнение скрипта PowerShell. Этот скрипт отвечает за загрузку и выполнение скрипта следующего этапа, полученного с удалённого сервера.

Вредоносное ПО изменяет реестр Windows для принудительной установки расширений из Chrome Web Store и Microsoft Edge Add-ons, которые способны перехватывать поисковые запросы в Google и Microsoft Bing и перенаправлять их через контролируемые злоумышленниками серверы.

Расширения не могут быть отключены пользователем, даже если включен режим разработчика. Более новые версии скрипта также удаляют обновления браузера. Кроме того, троян запускает локальное расширение, которое загружается непосредственно с сервера управления и контроля (C2) и обладает обширными возможностями для перехвата всех веб-запросов и отправки их на сервер, получения команд и зашифрованных скриптов, а также внедрения и загрузки скриптов на все страницы.

Вредоносное ПО также перехватывает поисковые запросы из Ask.com, Bing и Google и направляет их через свои серверы, а затем в другие поисковые системы.

Эта кампания напоминает другую, обнаруженную в декабре 2023 года, когда компания по кибербезопасности подробно описала троянский установщик, распространяемый через торренты. Этот установщик также устанавливал вредоносные веб-расширения, маскирующиеся под приложения VPN, но предназначенные для запуска «взлома кэшбэк-активности».

Хакеры, взломы, вирусы

Добавлено: 21 авг 2024, 17:59

vladimir1949

Новая схема: мошенники начали брать в аренду карты для кражи денег у россиян

Предоставив свою карту мошенникам, пользователь может лишить себя возможности использования любых банковских карт и приложений

Специалисты ВТБ выявили новую схему работы мошенников, которые стали брать в аренду банковские карты у своих «подрядчиков»-дропов и таким образом выводить похищенные деньги. Ранее злоумышленники выкупали карты и после совершения транзакций избавлялись от них. Теперь они стремятся перевести ответственность на изначальных владельцев карт, делая их соучастниками преступления.

Дропами (oт англ. to drop — сбрасывать) злоумышленники называют людей, с помощью которых они прячут украденное. Для того, чтобы заполучить средства своих жертв, мошенники используют сторонние банковские счета и карты с логинами и паролями в банковских приложениях. В мошеннических схемах они выступают тем самым «безопасным счетом», на который клиента просят перевести деньги. Сторонние карты для зачислений мошенники предпочитают брать у дропов, убеждая простых пользователей передавать в аренду свои карты и доступ к личным кабинетам.

Дмитрий Ревякин, начальник управления защиты корпоративных интересов ВТБ, пояснил:

Понятие «дроп» образовалось стихийно, это сленг. И многие не знают, кого называют дропами, какие есть риски такой деятельности. Этим активно пользуются мошенники. Они убеждают потенциальных дропов в том, что передача банковской карты и доступа к банковским сервисам безопасны, обещают легкий и легальный заработок. Им гораздо легче убедить добросовестного пользователя не продавать, а сдать свою карту на время. Люди охотно верят, что такая передача совершенно безопасна, считая, что дропы, как ящерица, могут сбросить с себя всю ответственность. А напрасно: такая передача несет в себе множество рисков, начиная с попадания в черные списки банков и заканчивая соучастием в уголовном преступлении.

Ревякин отметил, что предоставив свою карту мошенникам, пользователь может лишить себя возможности использования любых банковских карт и приложений. Он уточнил:

Многие дропы не задумываются о том, что сами могут стать жертвой мошенников: получив доступ к их данным от их личных кабинетов, злоумышленники могут оформить на них кредиты и оставить в должниках.

Хакеры, взломы, вирусы

Добавлено: 23 авг 2024, 16:01

vladimir1949

Злоумышленники всё чаще атакуют Windows, используя уязвимые драйверы

Увеличивается и количество инструментов, позволяющих использовать уязвимые драйверы

Во втором квартале 2024 года количество систем Windows, атакованных через уязвимые драйверы, увеличилось почти на 23% по сравнению с первым кварталом. Кибератаки с применением уязвимых драйверов позволяют злоумышленникам совершать попытки отключить защитные решения в системе и повышать уровень своих привилегий. Об этом сообщили эксперты «Лаборатории Касперского».

Такой подход даёт злоумышленникам возможность осуществлять различные вредоносные действия, например внедрять программы-вымогатели или закрепляться в системе для шпионажа или саботажа, проводить сложные целевые атаки.

Увеличивается и количество инструментов, позволяющих использовать уязвимые драйверы. С 2021 года в сети были опубликованы 24 проекта, которые затрагивали уязвимые драйверы в контексте повышения привилегий и атак на встроенные и сторонние защитные решения, из них 16 — в 2023 году. Такие общедоступные инструменты избавляют злоумышленников от необходимости обладать специальными навыками, необходимыми для поиска и эксплуатации уязвимых драйверов.

Хакеры, взломы, вирусы

Добавлено: 26 авг 2024, 19:43

vladimir1949

Самая мощная DDoS-атака первой половины 2024 года - почти втрое мощнее, чем год назад

Самая продолжительная DDoS-атака шла 1 141 часа

Компания Selectel опубликовала отчет о DDoS-атаках за первое полугодие 2024 года. Количество и скорость атак постепенно увеличиваются: за период с января по июль 2024 года были отражены 31 436 атак общей продолжительностью 3 895 часов. Максимальный объем атаки составил 332 Гбит/с, а скорость — 166 миллионов пакетов в секунду.

Наибольшая мощность атаки была зафиксирована в феврале и составила более 166 миллионов пакетов в секунду, что более чем в 2,7 раза превышает среднюю мощность атак в первом полугодии 2024 года.

Суммарная продолжительность DDoS-атак с января по июнь 2024 года составила 3 895 часов. Наибольший показатель был зафиксирован в апреле, когда продолжительность достигла 1 141 часа, что в 1,75 раза превышает среднее значение в первом полугодии.

Общая длительность атак на одного клиента в среднем составляла 4 часа. Максимальная общая продолжительность атак на одного клиента за этот же период составила 172 часа и была зарегистрирована в апреле.

Хакеры, взломы, вирусы

Добавлено: 01 сен 2024, 16:55

vladimir1949

Северокорейские хакеры воспользовались уязвимостью нулевого дня в Chrome для кражи криптовалюты

31.08.2024 [17:04]

Хакерская группировка воспользовались уязвимостью нулевого дня в Google Chrome, чтобы похитить криптовалюту, сообщила в пятницу Microsoft. По словам компании, с большой степенью уверенности можно утверждать, что это дело рук группировки из Северной Кореи, скорее всего Citrine Sleet, нацеленной на сектор криптовалют с целью получения финансовой выгоды.

Речь идёт об уязвимости «путаницы типов» (type confusion) в движке V8 JavaScript и WebAssembly, затрагивающей версии Chromium до 128.0.6613.84 и получившей идентификатор CVE-2024-7971. Microsoft обнаружила свидетельства деятельности хакеров 19 августа, а спустя два дня Google выпустила обновление браузера с исправлением бага. Как отметила Microsoft, CVE-2024-7971 — третья эксплуатируемая уязвимость «путаницы типов», которая была исправлена в движке V8 в этом году, после CVE-2024-4947 и CVE-2024-5274.

► Показать

Компания также заявила, что известила «целевых и скомпрометированных клиентов», предоставив им важную информацию для защиты их систем, хотя и не стала раскрывать сведения о том, кто стал жертвой этой хакерской кампании. Хакерская группировка, которую Microsoft отслеживает как Citrine Sleet, базируется в Северной Корее и в первую очередь нацелена на финансовые учреждения, в частности организации и лиц, работающих на рынке криптовалюты.

Группировка использует тактику социальной инженерии, создаёт поддельные веб-сайты, маскирующиеся под законные платформы для торговли криптовалютой, и использует их для распространения поддельных объявлений о приёме на работу или с предложением загрузить криптовалютный кошелёк либо торговое приложение, основанное на официальных приложениях. Citrine Sleet использует для атак троянскую программу AppleJeus собственной разработки, которая собирает информацию, необходимую для захвата контроля над криптовалютными активами потенциальных жертв.

Хакеры, взломы, вирусы

Добавлено: 08 сен 2024, 22:39

vladimir1949

Содержимое памяти ПК растекается на 7 метров вокруг из-за излучения — и это проблема для безопасности

08.09.2024 [19:25]

Специалисты по кибербезопасности из Израиля обнаружили новый способ кражи данных из изолированных компьютерных систем. Эти системы, используемые в таких важных структурах, как военные объекты, госучреждения и атомные электростанции, физически отрезаны от интернета для защиты от внешних угроз. Однако новая атака для перехватывания конфиденциальной информации, получившая название RAMBO, использует электромагнитное излучение, возникающее при работе RAM.

Несмотря на отсутствие прямого соединения с интернетом, пишет BleepingComputer, системы с воздушным зазором (Air-gapped) всё равно, как оказалось, подвержены компрометации. Злоумышленники могут внедрить вредоносное ПО через физические носители, например, USB-накопители, или воспользоваться более сложной цепочкой действий для установления связи с ПК. Вредоносное ПО, внедрённое в систему, может незаметно манипулировать компонентами оперативной памяти, генерируя контролируемые электромагнитные импульсы, передающие информацию с компьютеров.

► Показать

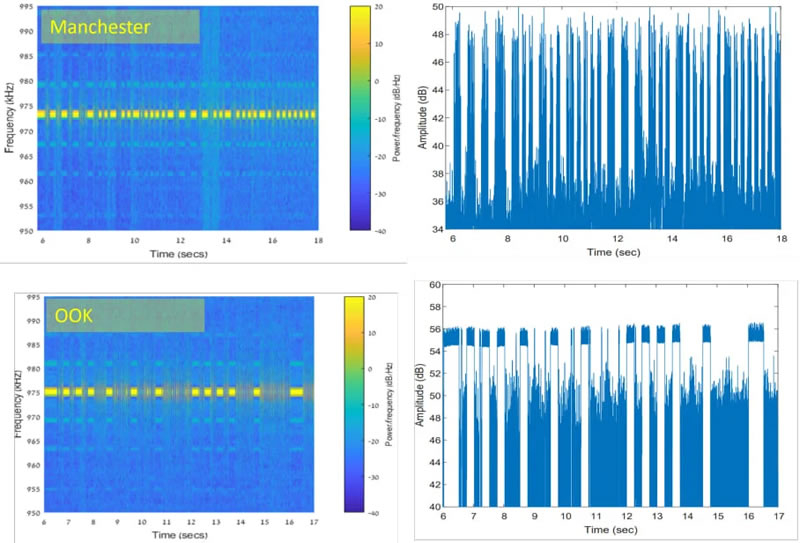

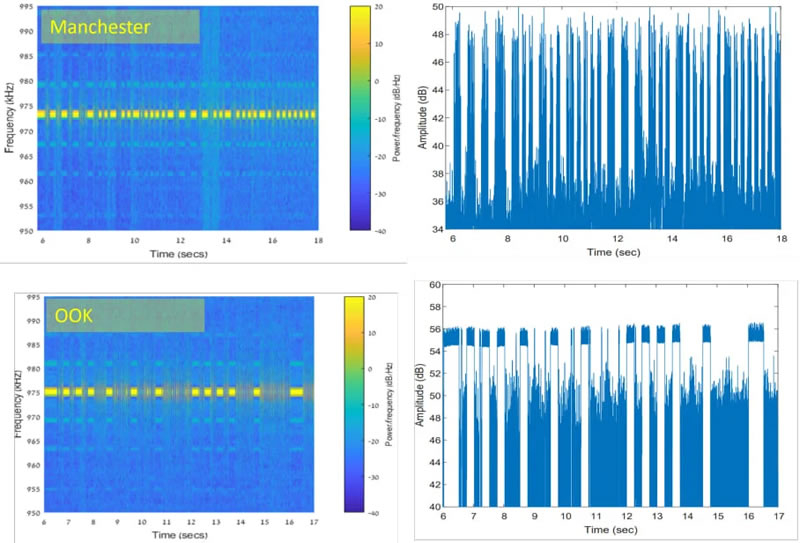

Данные кодируются в радиочастотные сигналы, где «1» и «0» представляются как «включено» и «выключено». Для повышения надёжности передачи и снижения ошибок используется Манчестерский код, представляющий из себя абсолютное биимпульсное кодирование двоичным цифровым сигналом исходных двоичных данных. Хакер может перехватывать эти сигналы с помощью недорогих программных радиоприёмников (SDR) и декодировать их обратно в бинарный код. При этом скорость передачи данных при атаке RAMBO (Radiation of Air-gapped Memory Bus for Offense) невелика и достигает 1000 бит в секунду (bps), что эквивалентно 0,125 Кбайт/с. Однако, как отмечают исследователи, «этого достаточно для кражи небольших объёмов данных, таких как текст, нажатия клавиш и небольшие файлы». Например, для кражи пароля требуется от 0,1 до 1,28 секунды, а для 4096-битного зашифрованного ключа RSA — от 4 до 42 секунд.

В свою очередь дальность передачи данных зависит от скорости передачи. На максимальной скорости (1000 бит в секунду) сигнал стабилен на расстоянии до 3 метров, но с увеличением расстояния растёт и вероятность ошибок. При снижении скорости до 500 бит в секунду и ниже дальность передачи может достигать 7 метров. Исследователи экспериментировали с более высокими скоростями, но обнаружили, что при скорости выше 5 Кбит/с сигнал становится слишком слабым и не способен надёжно передавать информацию. «Мы обнаружили, что скорость передачи данных не должна превышать 5000 бит в секунду, иначе сигнал становится слишком слабым и содержит много шумов», — сообщают авторы исследования.

В опубликованной научной работе предложены несколько способов защиты от атак RAMBO и других подобных методов. К ним относятся усиление физической защиты, подавление электромагнитных излучений, генерируемых оперативной памятью (RAM), внешняя радиочастотная помеха и использование экранирующих корпусов Фарадея для блокировки электромагнитного излучения. Исследователи также проверили эффективность атаки RAMBO на виртуальных машинах и обнаружили, что уязвимость работает даже в этой среде. Однако, взаимодействие оперативной памяти хост-системы с операционной системой и другими виртуальными машинами может привести к сбоям атаки. «Хотя мы показали, что атака RAMBO работает в виртуальных средах, взаимодействие с хост-системой может привести к её сбоям», — поясняют исследователи.

Хакеры, взломы, вирусы

Добавлено: 17 сен 2024, 11:43

Aleksandr58

Хакери з Північної Кореї використовують тестові завдання на Python, щоб розповсюджувати шкідливе ПЗ

Хакерська організація Lazarus Group із прямими зв’язками з Північною Кореєю використовувала можливість працевлаштування як спосіб заразити пристрої роботодавців шкідливими програмним забезпеченням. Про це повідомляє Tom’s Hardware з посиланням на звіт компанії з кібербезпеки Reversing Labs.

Нова хвиля атак є частиною кампанії відомої як VMConnect, яка вперше була зафіксована у серпні 2023 року. Як нові, так і попередні випадки пов’язані з цією атакою були націлені проти спільноти розробників Python.

► Показать

Минулого року хакерська група дублювала популярні інструменти Python із відкритим вихідним кодом, заражаючи їх шкідливим ПЗ. Нова хвиля атак відбувається з використанням тестових завдань з кодування.

Їхньою головною метою є змусити кінцевого користувача встановити на свій пристрій шкідливе ПЗ, яке приховується за допомогою кодування Base64, що дозволяє отримати віддалений доступ.

Reversing Labs зазначає, що ці атаки є частиною активної кампанії. До компанії звернувся один із постраждалих від подібної атаки користувачів, і, крім того, у день звернення на GitHub з’явився ще один заражений шкідливим ПЗ інструмент.

Такі атаки, ймовірно, продовжаться і надалі, та крім звичайних роботодавців, які шукають спеціалістів на Python, хакери Lazarus Group також націлені на розробників у “чутливих організаціях”.

Хакеры, взломы, вирусы

Добавлено: 19 сен 2024, 03:48

Aleksandr58

Хакеры атаковали «Доктор Веб» — компания отключила серверы и приостановила обновление вирусных баз

Российский разработчик антивирусного ПО «Доктор Веб» (Dr.Web) сообщил о кибератаке на свою внутреннюю сеть, осуществлённой неизвестной стороной в минувшие выходные. После обнаружения «признаков несанкционированного вмешательства» в свою ИТ-инфраструктуру компания отключила все серверы от внутренней сети. Dr.Web также была вынуждена прекратить доставку обновлений вирусных баз клиентам в понедельник на время расследования инцидента.

► Показать

«В субботу 14 сентября специалисты "Доктор Веб" зафиксировали целевую атаку на ресурсы компании. Попытка навредить нашей инфраструктуре была своевременно пресечена. На данный момент в соответствии с протоколом безопасности все ресурсы отключены от сети с целью проверки. В связи с этим временно приостановлен выпуск вирусных баз Dr.Web. Следуя установленным политикам безопасности, мы отключили все наши серверы от сети и начали комплексную диагностику безопасности», — заявил разработчик антивирусного ПО.

В новом заявлении, опубликованном в среду, Dr.Web сообщила, что обновление вирусной базы данных возобновилось во вторник. В компании добавили, что нарушение безопасности не затронуло ни одного из её клиентов.

«Для анализа и устранения последствий инцидента мы реализовали ряд мер, включая использование Dr.Web FixIt! для Linux. Собранные данные позволили нашим экспертам по безопасности успешно изолировать угрозу и гарантировать, что наши клиенты не пострадают от неё», — заявила компания.

Dr.Web не первая российская компания, занимающаяся вопросами кибербезопасности, которая сама подверглась кибератакам за последние годы. Как пишет портал Bleeping Computer, в июне этого года хакеры взломали серверы российской компании по информационной безопасности Avanpost, украли и опубликовали, как они утверждали 390 Гбайт данных и зашифровали более 400 её виртуальных машин.

В июне 2023 года компания Kaspersky Lab также сообщила, что использующиеся её сотрудниками смартфоны iPhone были заражены шпионским ПО через эксплойты iMessage zero-click, нацеленные на уязвимости iOS нулевого дня в рамках кампании, которая теперь известна как «Операция “Триангуляция”». На тот момент в компании также заявили, что атаки, затрагивающие её московский офис и сотрудников в разных странах, начались ещё с 2019 года и продолжаются до сих пор.

Хакеры, взломы, вирусы

Добавлено: 19 сен 2024, 10:25

vladimir1949

Уязвимость PKfail в Secure Boot оказалась более распространённой, чем ожидалось

19.09.2024 [06:39]

Масштабная уязвимость в системе безопасности Secure Boot, получившая название PKfail, оказалась гораздо более распространённой, чем предполагалось ранее. Проблема, названная PKfail, затрагивает банкоматы, платёжные терминалы, медицинские устройства, игровые консоли, корпоративные серверы и даже машины для голосования. Использование тестовых ключей платформы в производственных системах на протяжении более 10 лет поставило под угрозу безопасность устройств от ведущих производителей отрасли.

Исследователи компании Binarly обнаружили, что количество моделей устройств, использующих скомпрометированные тестовые ключи платформы, возросло с 513 до 972. Среди затронутых производителей — Acer, Dell, Gigabyte, Intel, Supermicro, Aopen, Fornelife, Fujitsu, HP и Lenovo. Ключи, помеченные фразами «DO NOT TRUST» (НЕ ДОВЕРЯТЬ) в сертификатах, никогда не предназначались для использования в промышленных системах, однако оказались внедрены в сотни моделей устройств.

► Показать

Платформенные ключи формируют криптографический якорь доверия (root-of-trust anchor) между аппаратным обеспечением и прошивкой. Они являются фундаментом для Secure Boot — отраслевого стандарта, обеспечивающего криптографическую защиту в предзагрузочной среде устройства. Интегрированный в UEFI (Unified Extensible Firmware Interface), Secure Boot использует криптографию с открытым ключом для блокировки загрузки любого кода, не подписанного предварительно одобренной цифровой подписью. Компрометация этих ключей подрывает всю цепочку безопасности, установленную Secure Boot.

Ситуация усугубилась после публикации в 2022 году на GitHub закрытой части одного из тестовых ключей. Это открыло возможность для проведения сложных атак с внедрением руткитов в UEFI устройств, защищённых Secure Boot. Количество моделей, использующих этот конкретный скомпрометированный ключ, выросло с 215 до 490. Всего исследователи выявили около 20 различных тестовых ключей, четыре из которых были обнаружены недавно.

Анализ 10 095 уникальных образов прошивок, проведённый с помощью инструмента Binarly, показал, что 8 % (791 образ) содержат непроизводственные ключи. Проблема затрагивает не только персональные компьютеры, но и медицинские устройства, игровые консоли, корпоративные серверы и критически важную инфраструктуру.

Ранее все обнаруженные ключи были получены от компании AMI, одного из трёх основных поставщиков комплектов средств разработки (SDK) программного обеспечения (ПО), которые производители устройств используют для настройки прошивки UEFI, чтобы она работала на их конкретных аппаратных конфигурациях. С июля Binarly обнаружил ключи, принадлежащие конкурентам AMI — компаниям Insyde и Phoenix. Binarly также обнаружила, что следующие три производителя также продают устройства, пострадавшие от PKfail:

Hardkernel Odroid-H2, Odroid-H3 и Odroid-H4

Beelink Mini 12 Pro

Minisforum HX99G

Уязвимости присвоены идентификаторы CVE-2024-8105 и VU#455367. PKfail не представляет угрозы для устройств, не использующих Secure Boot, но подрывает безопасность систем, где эта защита обязательна — например, у государственных подрядчиков и в корпоративных средах.